Tecnología

AXIS Object Analytics ejecuta varios escenarios de forma simultánea para ofrecer una monitorización más eficaz

AXIS Communications anuncia el último lanzamiento de AXIS Object Analytics, un conjunto de sistemas de análisis basados en IA que transforma el vídeo en información útil. Ayuda a resolver numerosos casos de uso para la seguridad y la eficiencia operativa al proporcionar inteligencia en tiempo real para una acción inmediata.

Preinstalado en cámaras de red Axis compatibles sin coste adicional, AXIS Object Analytics garantiza operaciones rentables. Mediante el uso de algoritmos inteligentes basados en IA, esta aplicación de análisis inteligente puede detectar, clasificar, realizar un seguimiento y contar personas, vehículos y tipos de vehículos sin que se requiera una configuración compleja. Enviará notificaciones de eventos en tiempo real, lo que permite centrarse solo en los objetos de interés y los eventos que necesitan atención.

Esto garantiza una supervisión más eficaz y, al mismo tiempo, ayuda a optimizar el negocio con procesos automatizados e información valiosa sobre tendencias.

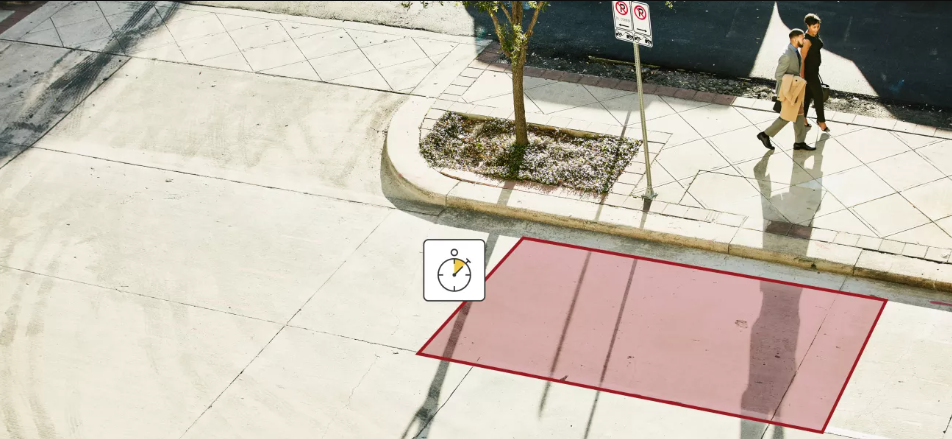

Los escenarios se configuran fácilmente y se adaptan a las necesidades específicas de supervisión.

Con solo unos pocos clics directamente en el navegador, los usuarios pueden personalizar varios escenarios de detección y configurar dispositivos de activación para eventos en función de necesidades específicas. Los escenarios también se pueden ejecutar de forma simultánea.

Por ejemplo, es posible realizar un seguimiento del tiempo de permanencia y contar el número de visitantes al mismo tiempo, en la misma escena, con la misma cámara. Además, los datos se pueden exportar y visualizar en un panel de control o una hoja de cálculo para obtener información valiosa.

Funciones clave:

-Detección, clasificación, seguimiento y recuento de personas y vehículos

Para la seguridad y la eficiencia operativa

-Ejecución de varios escenarios de forma simultánea en el extremo

-Configuración flexible y sencilla

-Preinstalación sin coste adicional

-Este análisis escalable y en el extremo procesa y analiza el vídeo en directo directamente en la cámara, eliminando la necesidad de costosos servidores y garantizando un procesamiento de datos más eficiente, unos requisitos de almacenamiento y ancho de banda minimizados y una escalabilidad mejorada. Además, al utilizar el sistema de gestión de eventos de la cámara, esta potente aplicación ofrece una fácil integración con AXIS Camera Station y todos los demás sistemas de gestión de vídeo principales.

Tecnología

Minialtavoz discreto y altavoz de bocina para exteriores de Axis mejorados

Axis Communications anuncia el lanzamiento de un minialtavoz de red actualizado diseñado para adaptarse discretamente a espacios más pequeños, y un altavoz de bocina listo para exteriores para cualquier clima. Estos altavoces actualizados, que incluyen un nuevo y potente procesador, garantizan un rendimiento óptimo y una plataforma preparada para el futuro que permite el crecimiento del software del sistema y nuevas funciones a lo largo del tiempo.

Minialtavoz discreto

Con un diseño compacto y flexible, AXIS C1410 Mk II Network Mini Speaker se puede instalar en paredes, techos, pasillos u otras áreas. Este producto respetuoso con el medio ambiente está fabricado con hasta un 76 % de plástico reciclado. Basado en estándares abiertos, es posible integrarse con otros sistemas como la telefonía VoIP, así como cámaras de vídeo y sistemas de análisis de Axis y terceros.

Este altavoz multiusos se puede utilizar para reproducir mensajes de voz con fines de seguridad o eficiencia operativa. Es ideal para reproducir mensajes programados pregrabados o en directo. También se puede utilizar para música de fondo. Con un amplio alcance, ofrece una amplia cobertura de audio que mantiene bajos los costes de instalación con menos altavoces necesarios.

Funciones clave:

- Sistema de altavoces todo en uno

- Conexión a una red estándar

- Instalación sencilla con PoE

- Pruebas de estado remotas

- Sensor PIR para detección de movimiento

Incluye un micrófono incorporado, este minialtavoz admite audio de 2 vías y funcionalidad de prueba de altavoces para pruebas de estado remotas. La aplicación AXIS Audio Manager Edge viene integrada, lo que permite gestionar y controlar eficientemente el sistema de audio con funcionalidades como la gestión de zonas y la programación de contenidos. También es posible priorizar el contenido para que los mensajes de voz en directo siempre tengan prioridad, lo que garantiza que la información crítica, como los anuncios de emergencia y la localización, siempre se suministre rápidamente. Además, al igual que otros productos de Axis, incluye Axis Edge Vault, una plataforma de ciberseguridad basada en hardware que protege el dispositivo y la información confidencial contra accesos no autorizados.

Altavoz de bocina de red listo para exteriores

Axis Communications también lanzó recientemente un altavoz de bocina actualizado, ideal para cualquier entorno exterior y cualquier clima. AXIS C1310-E Mk II Network Horn Speaker es un altavoz de techo todo en uno listo para su uso en exteriores que se puede instalar en paredes y postes superiores. El procesamiento de señales digitales preconfigurado garantiza una voz clara y de largo alcance, ideal en entornos ruidosos cuando necesitas informar a las personas sobre situaciones urgentes. Basado en estándares abiertos, admite seguridad proactiva y es fácil de integrar con software de gestión de vídeo (VMS ), telefonía de voz sobre IP (VoIP ) (usando SIP ) y análisis de Axis y nuestros socios.

Obtenga más información sobre la nueva versión de actualización aquí.AXIS C1310-E MK II NETWORK HORN SPEAKERAXIS C1410 MK II NETWORK MINI SPEAKER

Tecnología

Growth Digital amplía su equipo en Costa Rica para acelerar la adopción de las herramientas publicitarias de Google

Growth Digital, compañía de consultoría en estrategias de publicidad digital y representante de las soluciones publicitarias de Google en Costa Rica y otros once países de América Latina, anuncia la ampliación de su equipo local en Costa Rica con la incorporación de Diana Martínez Jiménez como Country Manager, quien liderará las acciones de la empresa en el país.

Diana tiene una trayectoria de más de 15 años en la industria de la comunicación y el marketing, y ha desarrollado su experiencia como consultora estratégica en el área digital. Previo a su incorporación a Growth Digital, Diana se desempeñó en el cargo de Client Solutions Manager en Entravision Latam, y como Jefatura de Estrategia Digital en las Universidades de Laureate International para el país.

“Es un orgullo darle la bienvenida a Diana a Growth Digital, estamos seguros de que su incorporación como líder de nuestro equipo en Costa Rica será clave para acelerar la adopción de las herramientas publicitarias de Google en el país, así como para apoyar las diferentes actividades locales que estamos desarrollando, como es el caso de nuestro recién lanzado programa de capacitación gratuito Growth Academy”, destacó Carla Cassanello, Directora Regional de Growth Digital para Costa Rica, Paraguay y Uruguay.

“Desde mi posición, aportaré mi conocimiento y experiencia para continuar desarrollando en el mercado costarricense la capacitación y educación en el uso de las plataformas de Google. Nuestro foco principal como compañía, es brindar a las empresas todas las herramientas publicitarias de Google disponibles para que los anunciantes y agencias, independientemente de su tamaño, aprovechen las mejores prácticas en beneficio de sus negocios, y se sientan acompañados en el proceso de aprendizaje y adopción de nuevas tecnologías”, señaló Diana Martínez Jiménez, flamante Country Manager de Growth Digital para Costa Rica.

La estructura de Growth Digital en Costa Rica también está integrada por Irene Espinoza, Ramiro Lofiego y Azul Martinek, como Business Growth Consultants y Julia Volcán como coordinadora de área; Santiago de Sousa, como Director de Operaciones, quien lidera los equipos multidisciplinarios; José Villegas Prado, responsable de las cuentas Pymes, y Jonatan Tellez, quien brinda apoyo estratégico en el ecosistema programático de Google, es el especialista en Display y video 360.

Tecnología

VIVOTEK presenta la cámara de red AI Entry-tier Serie 9383 para una solución AI completa

VIVOTEK (3454TW), el proveedor líder mundial de soluciones de seguridad, amplía su negocio de seguridad de IA y anuncia hoy su cámara de red serie 9383 de nivel básico de IA, que permite a los usuarios utilizar servicios de análisis de vídeo de IA a costes asequibles, reconocer fácilmente atributos de personas y coches, y mejorar la eficiencia operativa y de gestión. Además, la cámara se integra perfectamente con el grabador de vídeo en red Core+ AI (Core+ AI NVR) o el sistema VAST Security Station (VSS). Con la incorporación de la nueva función «Case Vault», VSS puede recopilar y producir rápidamente los datos de vídeo necesarios en un minuto y proporcionar un informe completo de los vídeos críticos. De este modo se aborda el reto anterior de la organización de los datos de imágenes, que llevaba mucho tiempo, y se establece un entorno de seguridad completo mediante una solución de IA que integra tanto hardware como software.

Combinación de la tecnología de IA

VIVOTEK ayuda a las PYME a crear un entorno operativo inteligente y Seguro

Según la investigación, la relación B/B de las cámaras IP con funcionalidad de IA integrada se duplicará para 20271. “VIVOTEK se ha dedicado a la industria de la seguridad durante 24 años, y para mantener el ritmo del rápido crecimiento del mercado de la IA, VIVOTEK continúa lanzando diversos productos centrados en el cliente”, dijo Louis Liao, Director de Planificación de Productos de VIVOTEK. “Para acelerar la aplicación de la IA y ampliar la cuota de mercado de productos, VIVOTEK C-Series lanza por primera vez la cámara de red AI entry-tier 9383-Series, que se combina con el sistema de vigilancia inteligente VSS de IA líder en la industria para dirigirse a los propietarios de PYMES globales, ayudándoles a construir soluciones completas de IA con presupuestos limitados, creando entornos operativos más inteligentes y eficientes.”

La cámara de red AI de la serie 9383 ofrece 3 ventajas

Análisis AI preciso, imágenes nítidas, durabilidad

- Análisis preciso de IA: El algoritmo AI se utiliza para analizar sujetos como personas y coches, incluyendo color, modelo de coche, mochila y gorra, mejorando la eficiencia de detección.

- Imágenes nítidas: la cámara de la serie 9383 está equipada con un objetivo de 5 millones de píxeles y sensores de vídeo avanzados, que ofrecen un rango dinámico 2,5 veces mayor que los sensores de la generación anterior. No solo evita la sobreexposición, sino que también captura vídeos nítidos por la noche.

- Durabilidad: Clasificaciones de resistencia a la intemperie y al vandalismo de IP66 e IK10, que garantizan la durabilidad incluso en condiciones exteriores adversas.

Nueva función “Case Vault” del sistema de vigilancia inteligente AI VSS

Conecta más de 20.000 cámaras para capturar vídeos clave en un minuto

Además de introducir la tecnología de IA en más cámaras IP, VIVOTEK también ofrece el sistema de vigilancia de IA Core+ AI Network Video Recorder y VSS para crear soluciones de IA. Tanto Core+AI Network Video Recorder como VSS disponen de tecnología Deep Search. VSS está equipado con potentes capacidades de análisis de IA; al conectar hasta 22.400 cámaras, VSS utiliza la función de búsqueda profunda, que incluye tres búsquedas asistidas principales: búsqueda de atributos para personas/vehículos, búsqueda de escenas y re-búsqueda. Combinado con la extraordinaria capacidad de detección de vídeo de las cámaras de VIVOTEK, el sistema puede buscar con precisión vídeos clave. Ahora, con la recién añadida función “Case Vault”, VSS puede encontrar las imágenes necesarias y organizar los clips de vídeo en función de la hora y la ubicación designadas, y generar un informe completo, mejorando la eficacia y la precisión de la seguridad.

VIVOTEK ofrece 5 años de garantía para las cámaras de red de la serie 9383

El nuevo futuro de la seguridad inteligente VIVOTEK continúa introduciendo edge computing en las cámaras frontales y en los sistemas backend, y añade aplicaciones de IA para mejorar la eficiencia de los productos, al tiempo que hace realidad la sostenibilidad empresarial. VIVOTEK ofrece 5 años de garantía para las cámaras de red de la serie 9383 y los NVR Core+ AI con el fin de satisfacer las cambiantes necesidades del mercado y crear un nuevo futuro de seguridad inteligente para sus clientes.

Tecnología

Uno de cada tres incidentes cibernéticos fue ocasionado por ransomware

La última investigación de Kaspersky reveló una tendencia preocupante en el panorama mundial de ciberseguridad, ya que los ataques de ransomware representaron uno de cada tres incidentes cibernéticos en 2023. Esta investigación, que abarca 2022 y 2023, reveló una escalada en los grupos de ransomware dirigidos. Los datos indicaron un impresionante aumento del 30% a nivel mundial en el número de estos grupos en comparación con 2022, acompañado de un aumento del 71% en las víctimas conocidas de sus ataques.

A diferencia de los ataques aleatorios, estos grupos dirigidos enfocan su atención en agencias gubernamentales, organizaciones prominentes y personas específicas dentro de las empresas. A medida que los ciberdelincuentes siguen organizando ataques sofisticados y extensos, la amenaza para la ciberseguridad se hace cada vez más evidente.

En 2023, LockBit 3.0 surgió como el ransomware más extendido, aprovechando una filtración en el constructor en 2022 para generar variantes personalizadas dirigidas a organizaciones en todo el mundo. BlackCat/ALPHV ocupó el segundo lugar, hasta diciembre de 2023, cuando un esfuerzo colaborativo del FBI y otras agencias interrumpió sus operaciones. Sin embargo, BlackCat se recuperó rápidamente, subrayando la resiliencia de los grupos de ransomware. En el tercer lugar de la lista se encontraba Cl0p, que vulneró el sistema de transferencia de archivos administrados MOVEIt, afectando a más de 2,500 organizaciones para diciembre de 2023, según la firma de seguridad de Nueva Zelanda Emsisoft.

En su informe “El Estado del Ransomware 2023”, Kaspersky también identificó varias familias de ransomware destacadas, incluidas BlackHunt, Rhysida, Akira, Mallox y 3AM. Además, a medida que evoluciona el panorama del ransomware, están surgiendo grupos más pequeños y elusivos, lo que plantea nuevos desafíos para las autoridades. Según la investigación, el aumento de las plataformas de Ransomware-as-a-Service (RaaS) complicó aún más el panorama de ciberseguridad, enfatizando la necesidad de medidas proactivas.

De acuerdo con la investigación, los ataques a través de contratistas y proveedores de servicios surgieron como vectores prominentes, facilitando ataques a gran escala con una eficiencia alarmante. En general, los grupos de ransomware demostraron un sofisticado conocimiento de las vulnerabilidades de la red, utilizando una variedad de herramientas y técnicas para lograr sus objetivos. Utilizaron herramientas de seguridad conocidas y explotaron vulnerabilidades públicas y comandos nativos de Windows para infiltrarse en sus víctimas, destacando la necesidad de adoptar medidas sólidas de ciberseguridad para defenderse contra ataques de ransomware y tomas de dominios.

“Con la proliferación del ransomware como servicio y los ciberdelincuentes ejecutando ataques cada vez más sofisticados, la amenaza a la ciberseguridad se acentúa. Los ataques de ransomware persisten como una amenaza formidable, infiltrándose en sectores críticos y aprovechándose indiscriminadamente de las pequeñas empresas. Para combatir esta amenaza omnipresente, es imperativo que individuos y organizaciones fortalezcan sus defensas con medidas sólidas de ciberseguridad. Desplegar soluciones como Kaspersky Endpoint Security y adoptar capacidades de Detección y Respuesta Gestionadas (MDR) son pasos cruciales para protegerse contra las amenazas de ransomware en evolución”, comentó Dmitry Galov, jefe del centro de investigación de GReAT de Kaspersky.

Kaspersky insta a las organizaciones a seguir estas mejores prácticas destinadas a salvaguardar sus operaciones contra ataques de ransomware:

-Mantener siempre actualizado el software en todos sus dispositivos para evitar que los atacantes aprovechen vulnerabilidades y se infiltren en su red.

-Enfocar su estrategia de defensa en detectar movimientos laterales y la exfiltración de datos a Internet. Preste especial atención al tráfico saliente para detectar conexiones de ciberdelincuentes a su red. Configure copias de seguridad offline que los intrusos no puedan manipular. Asegúrese de poder acceder rápidamente a ellas cuando sea necesario o en caso de emergencia.

-Habilitar la protección contra ransomware para todos los endpoints. La herramienta gratuita Kaspersky Anti-Ransomware Tool for Business protege computadoras y servidores contra el ransomware y otros tipos de malware, evita exploits y es compatible con soluciones de seguridad ya instaladas.

-Instalar soluciones anti-APT y EDR que permitan descubrir y detectar amenazas avanzadas, así como investigar y solucionar oportunamente los incidentes. Proporcione a su equipo SOC acceso a la inteligencia de amenazas más reciente y capacítelos regularmente con formación profesional. Todo lo anterior está disponible en el marco de Kaspersky Expert Security.

-Para proporcionar a su equipo SOC acceso a la inteligencia de amenazas (TI), el Portal de Inteligencia de Amenazas de Kaspersky es un punto único de acceso para la TI de la compañía, proporcionando datos e información sobre ciberataques recopilados por nuestro equipo durante más de 20 años.

Lea el informe completo sobre el estado del ransomware en Securelist.com.

Tecnología

Universidad Anáhuac Campus Querétaro establece nuevo estándar de seguridad en vídeo vigilancia

La Universidad Anáhuac Campus Querétaro llevó a cabo la renovación y mejora de su infraestructura dedicada a la seguridad de la institución educativa, con la implementación de un sistema de seguridad innovador, avanzado y eficiente, compuesto por cámaras en red, bocinas y altavoces, intercomunicadores y controles de accesos con analíticas avanzadas de Axis. Gracias a esto, la universidad ha establecido un nuevo estándar en materia de seguridad, posicionándola como pionera en el uso de este tipo de tecnología dentro del sector educativo en México.

Desde 2019, la Universidad Anáhuac Campus Querétaro se comprometió en renovar y mejorar la seguridad de sus instalaciones, como parte de su compromiso en proporcionar la mejor educación y el entorno más seguro para su comunidad. Para lograrlo, la universidad se alió con Grupo Alarmas Guardián, quienes desarrollaron el diseño e la ingeniería para la colocación de las soluciones en seguridad. “Iniciamos un proyecto a largo plazo, cuyo objetivo fue reemplazar las herramientas de videovigilancia de ese momento, con soluciones tecnológicas que nos permitieran una supervisión sin problemas de todas las áreas, como aulas, oficinas y espacios comunes”, mencionó Francisco Reyes, gerente de Seguridad y responsable de Jefatura de Servicios Generales de la Universidad Anáhuac Campus Querétaro.

Por su parte, Eric D. Moreno, director de Proyectos Corporativos de Grupo Alarmas Guardián, destacó que “se requería un sistema unificado de videovigilancia, centrado en la detección e identificación de amenazas dentro de la universidad. Este nuevo sistema necesitaba herramientas que proporcionaran transmisión de video de alta calidad para análisis forense, lo cual ayudaría con la mitigación y prevención del crimen, al mismo tiempo de reducir los tiempos de respuesta.”

Tanto la Anáhuac Campus Querétaro como Alarmas Guardián eligieron las soluciones y la tecnología de Axis Communications, cuyas cámaras, altavoces, intercomunicadores y controles de accesos hacen uso de datos y analíticas avanzadas basadas en inteligencia artificial. Dichas herramientas permiten monitorear a las personas en espacios públicos, así como reproducir mensajes pregrabados que ayudan a mejorar el control de acceso y la comunicación en todo el campus. El resultado de estas mejoras ha sido la reducción de incidentes y situaciones de riesgo para aproximadamente 10 mil personas.

“La implementación de soluciones de vanguardia no sólo ha elevado los estándares de seguridad en el campus, sino que también demuestra el potencial transformador de la tecnología en la protección de comunidades. Lo que representa un momento significativo en nuestra misión de fortalecer la seguridad enfocada a entornos educativos,” agregó Francisco Reyes.

Este proyecto de seguridad es de gran importancia para el sector educativo, pues se logró la exitosa instalación de más de 600 cámaras nuevas en el campus contribuyendo a mejorar la infraestructura dedicada a la seguridad en general y permitiendo que estudiantes, profesores y personal se desarrollen en un entorno académico más seguro, productivo y confiable.

El campus ubicado en el estado de Querétaro ha experimentado un gran crecimiento. Actualmente, la plantilla educativa ha ido en aumento en los últimos años. Sin embargo, se espera que el campus crezca un 30 por ciento para el año 2025, cuestión que representa un desafío para la seguridad actual y futura. Sin embargo, con la implementación de estas soluciones en innovación, la universidad está preparada para seguir creciendo y prosperando en los próximos años.

“Seguimos creciendo y es fundamental que la infraestructura de seguridad crezca de la mano con cámaras de red de Axis, bocinas y dispositivos de control de acceso”, añadió Francisco Reyes. De hecho, mirando hacia el futuro, como parte de la próxima etapa de este proyecto, el departamento de seguridad de la universidad planea implementar el uso de dispositivos portátiles como las cámaras corporales de Axis, dispositivos que permitirán documentar todas las interacciones con los guardias de seguridad para utilizarlas como evidencia en caso de incidentes.

Tecnología

Axis mostró últimas propuestas tecnológicas en Expo Seguridad

El evento Expo Seguridad, que se llevó a en Ciudad de México, se transformó en la vitrina perfecta para que la empresa líder mundial en el segmento de vídeo vigilancia, Axis Communications, mostrara las tecnologías de punta en un campo que muestra un crecimiento constante.

Según la firma de análisis de mercado CompariTech en Latinoamérica Monterrey, Guadalajara, Puebla, Ciudad de México, Medellín, Bogotá, Santo Domingo, Lima, Asunción, Santiago de Chile, Buenos Aires, Belo Horizonte, Brasilia, Campinas, Curitiba, Fortaleza, Porto Alegre, Recife, Rio de Janeiro, Salvador y São Paulo son las ciudades de la región que aparecen en el ranquin de los centros urbanos con más cámaras de vídeo vigilancia

De acuerdo con Manuel Zamudio, Gerente de Asociaciones Industriales de Axis en Latinoamérica, el mercado de estas tecnologías marcha hacia “el manejo de la información para convertir el vídeo en datos que optimicen los procesos, es lo que hemos estado haciendo a lo largo de los años”.

“En la Expo Seguridad presentamos varias de las tendencias en el mercado como Inteligencia Artificial Generativa, el uso consciente de las diferentes arquitecturas que hay para operar ya sea “on premise” o en el sitio donde encuentran las cámaras en la nube, que es otra de las grandes tendencias. En el evento mostramos un software de administración y una herramienta para pequeños sistemas que permite instalar de una hasta 16 cámaras en red y poder administrarlos incluso de manera gratuita y yo puedo seguir trabajando de manera remota usando sistemas de almacenamiento en la nube, todo se combina en el Axis Cámara Station”, relató Zamudio.

La Expo Seguridad México se creó en el 2002, con el propósito de reunir a proveedores y usuarios de la industria de la seguridad, abarcando productos y soluciones en sistemas de seguridad como alarmas, vigilancia, control de accesos, ciberseguridad, fuerzas del orden, telecomunicaciones, automatización, inteligencia artificial, vehículos, y drones.

Tecnología

Axis ofrece una hoja de ruta para instalar sistemas de vídeo vigilancia

El año pasado el mercado latinoamericano de sistemas de vídeo vigilancia alcanzó un valor de alrededor de $USD 3 447,25 millones, además, se prevé que crezca a una tasa anual compuesta del 8,1% entre 2024 y 2032, para alcanzar un valor de $USD 6 948,72 millones en el 2032.

De acuerdo con A Claight Enterprise estos sistemas están experimentando un creciente despliegue en segmentos de infraestructura como transporte, vigilancia municipal, espacios públicos y servicios públicos para diversas aplicaciones como prevención de delitos, monitoreo de procesos industriales y gestión del tráfico, entre otras áreas.

Esa fuente señala que “estos sistemas brindan monitoreo en tiempo real del medio ambiente y las personas y son utilizado para promover la seguridad y la protección entre los usuarios”.

Pero ¿Cuáles son las mejores estrategias para que una empresa o institución puede ubicar un sistema de vídeo cámaras en sus instalaciones? ¿Qué procedimientos se deben tomar en cuenta para lograr el máximo aprovechamiento de estas tecnologías en boga?

Durante la Feria Expo Seguridad, que se llevó a cabo en Ciudad de México, la compañía Axis Communications, mostró las últimas tecnologías en este campo.

En una entrevista, Manuel Zamudio, Gerente de Asociaciones Industriales para Latinoamérica y El Caribe de Axis Communications, ofreció varios “tips” que se deben considerar al momento de instalar una red de vídeo cámaras como; por ejemplo, implementar una sólida política de ciberseguridad y evaluar detalles como el consumo de energía eléctrica.

-Don Manuel ¿Cómo analiza la compañía los avances tecnológicos en este campo de la vídeo vigilancia especialmente en ciberseguridad?

-Ahora estos dispositivos como las cámaras lo que generan son datos y ahí entra el tema de la ciberseguridad porque hay que proteger esa información que evidentemente es de interés de propios y ajenos, de la competencia, del crimen organizado y entre Estados porque es información sensible que es muchos casos es confidencial y esto hay que cuidarlo. En segundo lugar, estos dispositivos se conectan a las infraestructuras de red de los usuarios, o sea, son parte del mundo del internet de las cosas, una cámara que la conecto al cable de la red que es la misma donde están mis computadoras donde están los sistemas de control de los procesos. Si estos dispositivos que están en la red no son diseñados para que operen de manera segura reduciendo cualquier posibilidad de riesgo, entonces, lo que estamos haciendo es vulnerar nuestra red y no todos los equipos que hay en el mercado cuentan con ese tipo protección; además, a veces las prácticas de la gente actúan en contra porque no se ponen las contraseñas adecuadas o porque uno no se preocupa para la unidad sea intrínsecamente segura con medidas de protección de los datos de sus archivos o de sus programas de operación. En las cámaras, así como otros dispositivos conectados, a la red se ha detectado a lo largo de los años muchísimas vulnerabilidades que se notifican a la gente y se les avisa. Muchas fabricantes agradecen ese tipo de advertencias y evolucionan para hacer las evoluciones necesarias para mitigar el riesgo con el fin de mantener a salvo la integridad de la información para evitar que los equipos se usen para ingresar en las redes y atacar a terceros

-¿Cuáles son los costos y beneficios para el usuario o socio comercial ante el peligro latente que hay en la actualidad de atentar con la información?

-En cuanto a los costos quiero hacer una aclaración, muchas veces el usuario, el consumidor que utiliza está tecnología cree que está gastando para comprar una cámara, dice “ya compré una cámara y ya no vuelvo a gastar, la cámara me va a cuidar» ¡Falso!. La cámara es una herramienta, depende de cómo se utilice y cómo va evolucionando en su uso voy a recibir más o menos los beneficios o voy a tener más o menos riesgos, pero es solo una herramienta donde no solo un gasto. Tampoco es una inversión porque no me va a regresar utilidades sobre lo que yo gaste sobre seguridad electrónica a menos que mi negocio sea seguridad electrónica y venda esos productos o servicios, ahí si tengo una utilidad, pero para el usuario final no le voy a dar utilidades por cada cámara que ponga. Si hay una utilidad en el sentido de garantizar la buena reputación, la imagen, la generación de un ambiente seguro de trabajo, pero no es la parte monetaria, entonces sino es un gasto, ni tampoco es una inversión ¿Qué es? Bueno estamos hablando de un costo operativo como la energía eléctrica, la nómina de los empleados o algún tipo de insumo, bueno acá tengo que pagar por el ancho de banda, los sistemas de aire acondicionado donde estará el centro de datos, por el software y las actualizaciones, las licencias de las analíticas y cosas que se deben seguir pagando continuamente. El equipo debe ser escalable para poder crecer el número de unidades para poderlo integrar con sistemas de audio, vídeo, control de acceso, la protección perimetral, con los diferentes sistemas y subsistemas de la empresa, en una ciudad o en un edificio. Entonces partamos de la base de que es un costo operativo, ahora entre dispositivos si hay una gran diferencia. Hay negocios que consumen decenas, cientos o miles de estos dispositivos de seguridad electrónica y entre una marca y la otra puede haber un consumo mínimo de energía eléctrica, pero si lo extrapolo por cada dispositivo a lo largo de mucho tiempo resulta que estamos hablando de una cantidad enorme de dinero. Entonces tenemos que ver cuánto estoy gastando en energía eléctrica, que es un costo que difícilmente un usuario final evalúa cuando está escogiendo este tipo de tecnología como un sistema de vídeo vigilancia.

-¿Qué otros temas se deben considerar?

-Otro es el licenciamiento dependiendo de la plataforma del tipo de administración de software, del tipo de negocio del volumen, del número de dispositivos que estén conectados, hay diferentes tipos de herramientas de administración algunas son gratis, no suelo confiar en lo gratis porque cuando el producto es gratis la moneda de pago soy yo, pero hay unas más baratas que otras, encontrar la combinación adecuada podría llevar una gran discusión, por eso, Axis ha desarrollado sus propias herramientas de administración y operación, tenemos la capacidad de trabajar completamente en soluciones de punto a punto implementadas completamente por nosotros.

Tecnología

Growth Digital lanza en Costa Rica Growth Academy: programa de capacitación gratuito sobre Google Ads

Growth Digital, compañía de consultoría en estrategias de publicidad digital y representante de las soluciones publicitarias de Google en Costa Rica y otros once países de América Latina, presentó Growth Academy, un programa de capacitación gratuito que tiene como objetivo profundizar el conocimiento de las distintas herramientas de marketing de Google Ads en el mercado tico.

El primer curso que dictará Growth Digital a través de su plataforma de entrenamiento gratuita y autogestionable es sobre conocimientos básicos para el uso efectivo de la plataforma Google Ads, y está dirigido a profesionales de marketing que se desempeñan tanto en empresas como en agencias, y para quienes aspiren a trabajar en la industria digital.

La capacitación sobre Google Ads abarca desde la configuración hasta optimización de campañas y entre los contenidos sobre los que profundiza el curso, se destacan: definición de objetivos, configuración y ajustes de una cuenta de Google Ads, soluciones de Google basadas en los objetivos del negocio, implementación y optimización de campañas, y uso de datos para la toma de decisiones.

“Con el lanzamiento de Growth Academy, nos proponemos brindar en Costa Rica y en los otros once mercados en los que Growth Digital opera en América Latina, capacitación gratuita sobre la plataforma publicitaria de Google para que profesionales de marketing y quienes deseen trabajar en este área puedan potenciar los negocios de las compañías mediante las distintas herramientas digitales”, indicaron Germán Herebia y Agustín Rinaldi, CEO y Managing Director de Growth Digital, respectivamente.

Los ejecutivos también agregaron que los cursos online de Growth Academy otorgan una certificación expedida por Growth Digital que no reemplaza la certificación oficial de Google. Los clientes actuales de Growth Digital contarán con soporte dedicado en los diferentes cursos en línea que se dicten mediante la plataforma Growth Academy.

Entre los requisitos para realizar la capacitación gratuita sobre Google Ads que brindará Growth Digital, es necesario poseer una computadora con audio o auriculares porque el curso se dicta en formato de videos, contar con una cuenta de Gmail necesaria para la creación de la cuenta de Google Ads, conocimiento básico de Excel o planilla de cálculo de Google Sheets.

Desde febrero de este año, Growth Digital es Google Media Sales Representativeen Panamá, Guatemala, Costa Rica, El Salvador, Honduras y Nicaragua, y cuenta con equipos locales en cada uno de estos países. La compañía, fundada en 2021, también es representante de las soluciones publicitarias de Google en Puerto Rico, República Dominicana, Uruguay, Ecuador, Paraguay y Bolivia. Growth Digital representa actualmente las soluciones publicitarias de Google en doce países de América.

Para inscribirse en el curso online gratuito sobre Google Ads, ingresar en: https://growthdigital-academy.thinkific.com

Tecnología

Vídeo seguridad avanza más allá de las simples imágenes

La industria de la vídeo vigilancia camina de manera acelerada hacia nuevos rumbos que, poco a poco, empiezan a dejar el simple registro de imágenes para convertir a las cámaras en puntos estratégicos donde se capta información esencial para mejorar la seguridad.

Estos dispositivos se han transformado en verdaderos bancos de datos que permiten conocer detalles como el sexo de las personas, las características étnicas, los rangos de edad, uso de posibles protecciones faciales y otros detalles que generan información valiosa para la toma de decisiones.

Durante una entrevista, Manuel Zamudio, Gerente de Asociaciones Industriales para Latinoamérica y El Caribe de Axis Communications, detalló hacia donde se encamina este mercado tecnológico luego de que la empresa participara en Expo Seguridad el evento más grande de Latinoamérica en ese campo y que se llevó a cabo en Ciudad de México.

Axis es una empresa de tecnología de red y líder del sector que que ofrece soluciones en sistemas de vídeo vigilancia, control de acceso, intercomunicadores y audio mejoradas con aplicaciones de analíticas inteligentes que cuentan con el respaldo de una capacitación de alta calidad.

La compañía tiene alrededor de 4 500 empleados dedicados en más de 50 países y colabora con socios de integración de sistemas y tecnología en todo el mundo para ofrecer soluciones de vanguardia.

Nuevo paradigma

-¿Don Manuel, Uds. estuvieron en Expo Seguridad cuéntenos la experiencia de la participación de Axis en ese evento?

-Sí acabamos de estar hace un par de semanas, es la Feria más grande en su tipo en Latinoamérica. Hemos ido desde hace más de 20 años, fuimos de los primeros en participar desde aquel entonces como invitados y ahora como una de las compañías más importantes en este campo. También existen eventos otros similares en Las Vegas y en Brasil.

-¿Por qué decidieron entrar en esta Feria?

-Tuvimos varias intenciones la primera de ellas es la de mantenernos cerca de nuestro canal, de los socios y de los clientes, también de gente que está interesada en conocer los nuevos avances que hay en temas de tecnología aplicable a la seguridad y a la protección, así como la optimización de procesos en tecnologías de vídeo, de control de acceso físico peatonal o vehicular, protección perimetral o alarmas de intrusión. Todo ese tipo de soluciones de seguridad física.

En los últimos años las cámaras de video vigilancia, así como otros dispositivos, como sistemas de audio, ahora son computadoras que tienen una serie de sensores ópticos o de sonido, de temperatura o radares, pero todo esto está en una computadora que procesa la información de lo que está captando

El día de hoy una cámara de video vigilancia que nos esté viendo no solamente genera vídeo que se guarda en algún sitio, sino que ahora la cámara tiene la capacidad de reconocer e identificar y clasificar lo que está viendo. Entonces puede saber si está viendo a una persona que puede ser varón o mujer, el rango de edad, alguna característica étnica, su estado de ánimo o si usa algún tipo de protección facial. Todo eso se convierte en datos, ya no es necesario que un ser humano está viendo el vídeo, porque ya la cámara lo está entendiendo y lo clasifica.

El día de hoy las cámaras envían estos datos para usar la información con el fin de etiquetar el vídeo que se puede guardar, la cámara lo que manda es la información.

-¿Qué tiene que ver esto con la seguridad?

-La seguridad es el principal activo de la industria en donde la gente ha utilizado las vídeo cámaras y todas estas tecnologías por necesidad, porque cumplen una función disuasiva, permiten hacer una rápida investigación o porque permite sacar estadísticas inmediatas que no sólo benefician la seguridad y la protección de las personas, sino que además esta información puede ayudar a las empresas a los gobiernos a tener un mejor desempeño del flujo en las calles y las avenidas, de control de procesos industriales o para cuidar a la gente.

Tecnología

Fraudes financieros: aprende a reconocer las diferentes estafas para que no caigas en ellas

El Panorama de Amenazas 2023 para América Latina reveló que las estafas financieras siguen creciendo en la región, registrando un aumento del 50% en comparación con el año anterior. Desde llamadas que se hacen pasar por un empleado de una institución financiera hasta la proliferación de troyanos bancarios, Kaspersky explica cuales son las principales técnicas utilizadas por los estafadores para que los usuarios puedan protegerse.

Tal como han alertado los expertos de Kaspersky, Latinoamérica es una de las regiones más atacadas por amenazas financieras a nivel mundial. El fraude puede comenzar con una simple llamada telefónica de un supuesto banco que solicita los datos de la víctima para confirmar una cuenta, información que, posteriormente, podrán utilizar para extraer dinero. También, hay casos en los que se pide a los usuarios que instalen una aplicación en su teléfono móvil y, sin que lo sepan, el ciberdelincuente puede tomar el control del dispositivo para realizar transacciones. Además, se han denunciado estafas que inician con mensajes SMS maliciosos en los que se ofrecen supuestos descuentos en facturas de telefonía móvil y tarjetas de crédito para que la víctima realice una transferencia inmediata.

“Los fraudes financieros son recurrentes, tanto para los consumidores como para las empresas, por lo que debemos tomarlos en serio. Los cibercriminales son cada vez más ingeniosos y esto se refleja en la cantidad de estafas y novedades que aparecen diariamente, algunas muy bien estructuradas y difíciles de reconocer. Por eso es importante que los usuarios conozcan las tácticas que los malhechores emplean para que puedan identificarlas y evitar estos tipos de fraude”, explica Fabio Assolini, director del Equipo Global de Investigación y Análisis (GReAT) para América Latina en Kaspersky.

Conocer las diferentes tácticas es la mejor prevención, por lo que Kaspersky comparte tres señales que pueden indicar la presencia de fraude:

-Los retrasos y cambios en la pantalla de “procesamiento” al hacer transacciones bancarias.

-El retraso en la pantalla para introducir la contraseña o código de verificación en una transferencia puede ser una señal de peligro. Recientemente se han descubierto estafas de troyanos bancarios para teléfonos móviles que utilizan sistemas automatizados de transferencia (ATS). En ellas, el delincuente espera a que la víctima realice una transacción para cambiar el importe y el destinatario sin que este se percate del fraude. El malware muestra una pantalla de “cargando” mientras realiza el cambio, en este momento la barra de herramientas o ciertos íconos de la app pueden mostrar un ligero cambio. Esta es la única señal de que la estafa está ocurriendo, así que permanece atento.

-Aplicaciones que piden permisos extraños, ¡incluso si están en las tiendas oficiales!

-Si bien se recomienda descargar aplicaciones solo desde tiendas oficiales, hacerlo no garantiza que no instalemos apps malintencionadas. El malware, incluyendo los troyanos bancarios, está muy extendido en las tiendas oficiales, especialmente en Google Play, donde sólo en 2023 sumó 600 millones de descargas de apps maliciosas. En caso de duda, siempre es buena idea averiguar cómo descargar apps desde las tiendas oficiales a través de la página web del desarrollador. Revisa con frecuencia los permisos de las apps instaladas en tu móvil, especialmente aquellos que son sensibles, como el uso de servicios de accesibilidad, permiso que siempre se debe declinar a menos que sea realmente necesario.

-Llamadas o mensajes del “banco” solicitando información personal.

-Las entidades financieras no llaman ni solicitan tus datos por mensaje. Si recibes una llamada sospechosa en la que te piden marcar a un número desconocido, descargar una aplicación o hacer una transferencia bancaria dudosa, no lo hagas. Hay varios tipos de fraudes que parten de esta táctica para dar credibilidad a la estafa y convencer a la víctima de que instale un programa malicioso que da a los delincuentes acceso remoto al dispositivo.

Para ayudar a proteger a los usuarios de estas estafas, Kaspersky comparte los siguientes consejos:

-Si sospechas de un movimiento en tu cuenta bancaria, ponte en contacto con los canales de comunicación oficiales de tu banco. Estos pueden encontrarse, por ejemplo, en tu tarjeta o en el sitio web oficial de la institución.

-Nunca des permiso de accesibilidad: todos los troyanos bancarios modernos necesitan esta autorización para funcionar. Por otro lado, esta funcionalidad sólo es necesaria si la persona tiene alguna limitación física. En otras palabras, si una aplicación pide esta autorización, es muy probable que se trate de una estafa. Mantente alerta.

-Activa la autenticación de doble factor (2FA): protege tus cuentas online, especialmente las vinculadas a medios de pago, con 2FA.

-Utiliza una solución de seguridad de calidad: herramientas, como Kaspersky Premium, impedirán tanto el acceso a la web falsa donde se descarga el troyano bancario como su instalación. No te confíes y protege tu móvil de la misma forma que tu computadora.

Para más información sobre ciberseguridad, visita el blog de Kaspersky.

Tecnología

Fortaleciendo la muralla digital: Cuatro consejos para reforzar las contraseñas

Las contraseñas son la base de nuestra vida digital, pero también sirven como la puerta de entrada para que los ciberdelincuentes roben información personal sensible. En América Latina, una de cada cinco personas admite haber sufrido el hackeo de por lo menos una de sus cuentas en línea. Considerando su función esencial, las contraseñas siguen siendo un objetivo principal para ataques cibernéticos cada vez más sofisticados. Por lo tanto, tomar medidas proactivas para proteger cuentas e información personal es imperativo. Los expertos de Kaspersky ofrecen consejos básicos para mejorar la seguridad de las claves de acceso y así, evitar que los datos de los usuarios permanezcan fuera de las manos de los atacantes.

Las contraseñas débiles y simples siempre han sido un objetivo atractivo para los estafadores, ya que hackearlas les da acceso a un universo de información: datos personales y financieros, registros médicos, etc. La telemetría de Kaspersky indica que se realizaron más de 32 millones de intentos de ataques a usuarios con ladrones de contraseñas en 2023, seguido de más de 40 millones de incursiones en 2022. Estas estadísticas alarmantes resaltan la creciente necesidad de que los usuarios creen contraseñas fuertes, únicas y variadas para diferentes cuentas. De esta manera, pueden mitigar los riesgos de amenazas cibernéticas y mantener la seguridad personal en línea.

Para mejorar la seguridad de las contraseñas, los expertos de Kaspersky recomiendan seguir cuatro sencillos pasos:

-El método de asociación ayuda a crear contraseñas fuertes y fáciles de recordar.

-El enfoque de asociación implica crear una contraseña a partir de una secuencia de palabras o ideas que tengan un significado personal pero que no sean fáciles de adivinar por otros. Una contraseña puede basarse en una cita favorita, una letra de canción memorable o una combinación única de objetos. Esta técnica genera contraseñas fuertes sin requerir una memorización compleja, lo que ayuda a mantener la seguridad al tiempo que reduce el riesgo de olvidarla. Por ejemplo, una frase como “Visitaba París por primera vez en 2008” podría transformarse en una contraseña como “VpPp1v2008”.

¿Las contraseñas regulares son demasiado aburridas? ¿Qué tal emojis?

Si usar la misma contraseña en todas partes se vuelve demasiado y te falta imaginación para inventar algo nuevo, las contraseñas con emojis podrían ser una opción no estándar y segura. Dado que son parte del estándar Unicode, potencialmente es posible usarlos como contraseñas. Uno de los pros más significativos es que los estafadores no pueden forzar las contraseñas con emojis, ya que varias herramientas y diccionarios no pueden crackear combinaciones como estas. Puedes encontrar información más detallada sobre cómo establecer una contraseña con emojis aquí.

La opción más obvia no es la más segura.

El uso de contraseñas comunes o valores predeterminados como “1234”, “contraseña” o “admin” podría hacer que los datos personales y las cuentas sean vulnerables a los estafadores, ya que utilizan herramientas automatizadas para adivinar las combinaciones correctas. Puede tomar varios segundos encontrar la respuesta correcta y obtener acceso a datos personales. Una contraseña fuerte y complicada incluye una mezcla de letras, números y símbolos, evitando además información personal como nombres o fechas de nacimiento. Además, existen servicios públicos gratuitos en línea que permiten a todos verificar qué tan fuertes son sus contraseñas para mitigar posibles riesgos.

Viejo pero valioso: una cuenta, una contraseña.

Esta práctica asegura que, si una cuenta se ve comprometida, las demás permanezcan seguras. Al crear una contraseña única para cada cuenta, se minimiza el daño que un hacker puede hacer si logra robar una. Este enfoque aísla las brechas de seguridad y ayuda a proteger datos sensibles. Según una encuesta global, el usuario promedio tiene aproximadamente 8 cuentas. Recordar incluso 2-3 contraseñas largas y complicadas (conteniendo hasta 15 símbolos) podría ser imposible para la mayoría de los usuarios. En este caso, es seguro y útil transferir la responsabilidad de recordar todas nuestras claves de acceso a un administrador de contraseñas.

Para más información para proteger tu vida digital, visita nuestro blog.

Tecnología

Axis muestra el primer sensor de minicúpula de acero inoxidable con iluminación IR

Axis Communications anuncia el primer sensor de cúpula de acero inoxidable resistente para cámaras modulares. Con certificación para su uso en instalaciones de procesamiento de alimentos y catering, se encuentra en el interior de una carcasa de acero inoxidable y es la última incorporación a la serie AXIS F Modular Camera.

AXIS F4105-SLRE Dome Sensor se suministra integrado en una carcasa de acero inoxidable (SS 316L). Este robusto sensor de tipo cúpula es resistente al agua caliente a alta presión y a los detergentes agresivos. Fácil de limpiar y mantener, cuenta con la certificación NSF/ANSI según la norma 169 (equipos y dispositivos para alimentos de uso especial) para su uso en instalaciones de procesamiento de alimentos y catering. Es resistente a la intemperie, al calor y a los impactos, y puede soportar temperaturas comprendidas entre -30 °C y 45 °C (-30 °F y 113 °F). Además, con su clasificación NEMA TS2, puede utilizarse a temperaturas de hasta 74 °C durante 15 horas.

El sensor de cúpula admite hasta cuatro transmisiones de vídeo HDTV 1080p y ofrece un excelente campo de visión de 111° para ofrecer una amplia cobertura de área. Forensic WDR proporciona claridad cuando hay áreas oscuras y claras en la escena. Además, la iluminación por infrarrojos permite la vigilancia en situaciones de oscuridad total hasta 10 m (33 pies).

Funciones clave:

- Hasta 60 fps a 1080p y 180 fps a 720p

- Carcasa de acero inoxidable (SS 316L)

- Certificación NFS/ANSI según la norma 169

- Iluminación por infrarrojos hasta 10 m (33 pies)

- Lentes M12 intercambiables

Basado en un concepto de cámara dividida, AXIS F4105-SLRE está diseñado para su uso con unidades principales AXIS F91 y se conecta a la unidad principal mediante cables de hasta 30 m (98 pies). Se puede combinar con todas las demás unidades de sensor de la serie AXIS F, y es posible combinar hasta cuatro unidades de sensor con una unidad principal para obtener una flexibilidad aún mayor.

Gracias a las opciones de cableado, los sensores se pueden extender desde la unidad principal para una amplia cobertura de área. Este robusto sensor también admite una amplia gama de opciones de lentes M12 intercambiables, que personalizan la vigilancia desde una visión general hasta detalles ampliados.

La cámara estará disponible a través de los canales de distribución Axis en mayo de 2024.

-

Deporteshace 6 días

Deporteshace 6 díasSanta Cruz logró 17 medallas en el Campeonato Nacional por Equipos de Natación

-

Opiniónhace 4 días

Opiniónhace 4 díasAgregados Naturales Cartagena rechaza vínculo con avioneta accidentada

-

Políticahace 5 días

Políticahace 5 díasRegidor independiente termina polémica en relación con cargo en el Concejo Municipal

-

Nacionaleshace 5 días

Nacionaleshace 5 díasJPS actualiza sitio de lotería para venta en línea

-

Saludhace 7 días

Saludhace 7 díasMercado de la medicina estética crecerá un 12 por ciento al año entre el 2024 y el 2032

-

Tecnologíahace 6 días

Tecnologíahace 6 díasUno de cada tres incidentes cibernéticos fue ocasionado por ransomware

-

Ambientehace 5 días

Ambientehace 5 díasIniciativa Plástico Circular educará a 4.500 estudiantes en temas ambientales y gestión de residuos

-

Deporteshace 5 días

Deporteshace 5 díasJuegos Deportivos Guanacaste 2024: El atletismo definió al tercer grupo de clasificados

-

Nacionaleshace 5 días

Nacionaleshace 5 díasIntensifican acciones para cumplir la veda pesquera en el Golfo de Nicoya

-

Economíahace 3 días

Economíahace 3 díasCréditos del SBD para impulsar al sector agropecuario ascienden a ₡227 667 millones

-

Ambientehace 5 días

Ambientehace 5 díasEmbalses llenos: No habrá racionamientos de electricidad este miércoles y jueves

-

Economíahace 4 días

Economíahace 4 díasPrevenir la insolvencia, ¿cómo un seguro de Crédito puede cambiar el panorama?

-

Tecnologíahace 4 días

Tecnologíahace 4 díasVIVOTEK presenta la cámara de red AI Entry-tier Serie 9383 para una solución AI completa

-

Economíahace 3 días

Economíahace 3 díasCosta Rica es uno de los países que menos usa efectivo en Latinoamérica

-

Nuestra Tierrahace 3 días

Nuestra Tierrahace 3 díasEstudiantes de colegios técnicos profesionales guanacastecos se capacitan en robótica e inteligencia artificial

-

Nacionaleshace 3 días

Nacionaleshace 3 díasMAG entrega galardón al Mérito Agrícola

-

Tecnologíahace 3 días

Tecnologíahace 3 díasGrowth Digital amplía su equipo en Costa Rica para acelerar la adopción de las herramientas publicitarias de Google

-

Opiniónhace 9 horas

Opiniónhace 9 horasAprovechar el potencial del reconocimiento facial exige un compromiso de calidad

-

Tecnologíahace 9 horas

Tecnologíahace 9 horasMinialtavoz discreto y altavoz de bocina para exteriores de Axis mejorados

-

Deporteshace 2 horas

Deporteshace 2 horasFalleció Iván Mraz, técnico que revolucionó el fútbol tico