Tecnología

Soluciones de videovigilancia que aumentanla rentabilidad de los negocios y reducen costos

Los avances de la tecnología en la nube evolucionan continuamente la forma en que se mueven las empresas: correo electrónico, teléfonos, respaldos, aplicaciones y hoy día, también en el ámbito de la videovigilancia.

Los modelos de servicios basados en la nube aumentan día a día en la industria de la seguridad y la llegada al mercado de soluciones de vigilancia de extremo a extremo brinda a las empresas beneficios altamente rentables.

Un ejemplo de esta evolución de la videovigilancia es VORTEX componente clave de la estrategia de desarrollo de VIVOTEK, que se enfoca en centralizar información, datos y contenido de video en un espacio de almacenamiento seguro y liberarse de las restricciones de espacio temporales convencionales para mejorar la seguridad y la eficiencia.

VORTEX proporciona servicios de análisis de datos inteligentes y fáciles de usar. Además, su arquitectura de nube híbrida le permite trascender los marcos de almacenamiento convencionales. Ya no se requiere un software de administración de video dedicado o sistemas de administración centralizados para administrar y procesar datos de video. Ahora, los datos de video se pueden almacenar y analizar a través de la computación perimetral directamente dentro de la cámara y respaldar en la nube, lo que reduce significativamente las limitaciones de tiempo, costo y ancho de banda del pasado.

La transición hacia modelos de suscripción como VSaaS o SaaS representa un cambio significativo en la forma en que las organizaciones acceden y gestionan sus sistemas de videovigilancia.

En el modelo tradicional de adquisición de productos, la responsabilidad recae en el usuario final para mantener el sistema actualizado y funcional. Esto puede llevar a situaciones donde el software se vuelva obsoleto rápidamente o no se adapte a las necesidades cambiantes de seguridad.

Por el contrario, con VSaaS, el proveedor se encarga de mantener el software constantemente actualizado y mejorar la funcionalidad del sistema. Esto proporciona una tranquilidad adicional para las empresas, ya que saben que su sistema de vigilancia está siempre equipado con las últimas características y medidas de ciberseguridad.

Además, el modelo de suscripción fomenta una relación más continua entre el usuario final, el socio de canal y el proveedor de tecnología. Esto significa que las empresas pueden beneficiarse de un soporte más proactivo, actualizaciones regulares y una mayor adaptabilidad a medida que evolucionan las necesidades y las amenazas de seguridad.

Con sistemas de videovigilancia basado en la nube, como VORTEX, son muchos los beneficios que se obtienen:

Centralización de la gestión remota, permitiendo con esto la búsqueda remota de personas y vehículos de interés, en varios sitios y cámaras con un solo clic.

Búsqueda de vídeos y notificaciones con tecnología de IA, con la precisión necesaria para identificar personas y vehículos y responde de forma oportuna a amenazas de seguridad.

Interfaz fácil de usar y verificación de estado del sistema, lo que permite el mantenimiento desde su computadora de escritorio hasta su dispositivo móvil. Con la facilidad de obtener actualizaciones de firmware inalámbricas, sin interrupciones y obteniendo alertas instantáneas sobre el estado el sistema.

Flexibilidad para la adaptación corporativa, lo cual permite una administración sencilla de las cámaras existentes en VORTEX e incluso realizar una transición sencilla al revertir las cámaras VORTEX al cumplimiento de ONVIF.

Son muchas las aplicaciones y beneficios de la videovigilancia en la nube:

- Educación y seguridad escolar, al blindar las escuelas de capacidades predictivas, de control de daños y de respuestas a emergencias, para sí contar con entornos de aprendizaje seguros.

- Venta minorista y en tienda, protegiendo las inversiones al disuadir el robo, mantener la continuidad operativa y priorizando la seguridad del personal y los clientes.

- Vigilancia residencial, implementando vigilancia las 24 horas del día, los 7 días de la semana, garantizando la protección de activos críticos y facilitando la implementación escalable en sitios múltiples.

- Logística y Almacenamiento, permitiendo la administración remota de múltiples ubicaciones de almacén, a fin de detectar actividad inusual.

- Gestión en la seguridad de la construcción. VORTEX no solo mejora la seguridad de los edificios, sino que mejora la eficiencia de la vigilancia, permitiendo a administración de la seguridad de las instalaciones de manera efectiva.

- Monitoreo de interiores y exteriores, así como vigilancia independiente del clima, las 24 horas y los 7 días de la semana. Fácil de instalar y sin problemas durante el proceso de integración con otros dispositivos.

VORTEX cuenta con potentes tecnologías de análisis de video de IA, detección en tiempo real mejorada y funcionalidad de búsqueda post-hoc, algoritmos de búsqueda profunda de última generación para convertir los metadatos en información cuantificable y de búsqueda y refinar la precisión de detección de personas, vehículos y entornos a lo largo del tiempo. Además de las alertas en tiempo real, VORTEX es capaz de filtrar big data para identificar o seguir eventos pasados, y su arquitectura de nube híbrida permite el archivo ilimitado en la nube, la copia de seguridad automática, la gestión de eventos y el uso compartido instantáneo. Todas estas funciones se combinan a la perfección para maximizar la eficiencia operativa y la confiabilidad del almacenamiento, al mismo tiempo que se minimizan las interrupciones y el tiempo de inactividad de la red.

Resumiendo, el impacto de la adopción de VSaaS en la industria de la seguridad, podemos decir que esta tecnología nos coloca en un enfoque más orientado al servicio, proporciona a las organizaciones una serie de beneficios clave, incluida una mayor confianza en la seguridad de sus sistemas, una flexibilidad para adaptarse a las necesidades cambiantes y un soporte continuo por parte del proveedor de servicios. En un entorno donde la seguridad es una prioridad constante y las amenazas evolucionan rápidamente, VSaaS ofrece una solución que ayuda a mantener a las organizaciones protegidas y preparadas para los desafíos futuros.

Tecnología

Identifican riesgos de seguridad significativos en módems móviles

El Equipo de respuesta a emergencias cibernéticas de sistemas de control industrial (ICS CERT) de Kaspersky identificó vulnerabilidades de seguridad críticas en módems móviles Cinterion, desplegados ampliamente en millones de dispositivos y en la infraestructura de conectividad global.

Estas vulnerabilidades incluyen defectos críticos que permiten la ejecución remota de código y la escalada de privilegios no autorizados, representando riesgos sustanciales para las redes de comunicación integrales y dispositivos IoT fundamentales para los sectores industrial, sanitario, automotriz, financiero y de telecomunicaciones.

Entre las vulnerabilidades detectadas, la más alarmante es CVE-2023-47610, una vulnerabilidad de desbordamiento del heap en los gestores de mensajes SUPL del módem. Este fallo permite a los atacantes ejecutar código arbitrario de manera remota a través de SMS, otorgándoles acceso sin precedentes al sistema operativo del módem.

Este acceso también facilita la manipulación de la RAM y la memoria flash, aumentando la posibilidad de tomar el control absoluto de las funcionalidades del módem, todo ello sin autenticación o acceso físico al dispositivo.

Asimismo, otras investigaciones ponen de manifiesto importantes errores de seguridad en el uso de MIDlets, aplicaciones basadas en Java que se ejecutaban en los módems. Los atacantes podían comprometer la integridad de estas aplicaciones eludiendo las comprobaciones de firma digital, lo que permitía la ejecución no autorizada de código con privilegios elevados.

Este fallo plantea riesgos significativos no sólo para la confidencialidad e integridad de los datos, sino que también aumenta la amenaza para la seguridad de la red en general y la integridad del dispositivo.

“Las vulnerabilidades que hemos encontrado, junto con la implementación generalizada de estos dispositivos en diversos sectores, hacen posible de que se produzcan amplias interrupciones a escala mundial, desde impactos económicos y operativos hasta problemas de seguridad. Dado que los módems suelen estar integrados en un estilo matryoshka dentro de otras soluciones, con productos de un proveedor apilados sobre los de otro, elaborar una lista de productos finales afectados

es todo un reto. Los proveedores afectados deben realizar grandes esfuerzos para gestionar los riesgos, y a menudo la mitigación sólo es factible por parte de los operadores de telecomunicaciones. Esperamos que nuestro análisis detallado ayude a las partes interesadas a implementar medidas de seguridad urgentes y establecer un punto de referencia para futuras investigaciones sobre ciberseguridad”, afirma Evgeny Goncharov, responsable de Kaspersky ICS CERT.

Para contrarrestar la amenaza que supone la vulnerabilidad CVE-2023-47610, Kaspersky recomienda la única solución fiable: desactivar las funciones de mensajería SMS no esenciales y emplear APN privadas con una configuración de seguridad estricta.

En cuanto a las otras vulnerabilidades de zero-day registradas bajo CVE- 2023-47611 a CVE-2023-47616, la compañía aconseja aplicar una verificación rigurosa de firmas digitales para los MIDlets, controlar el acceso físico a los dispositivos y llevar a cabo auditorías y actualizaciones de seguridad regulares.

En respuesta a estos descubrimientos, todos los hallazgos se compartieron de manera proactiva con el fabricante antes de la divulgación pública. Los módems Cinterion, originalmente desarrollados por Gemalto, son componentes fundamentales en las comunicaciones machine-to-machine (M2M) e IoT, apoyando una amplia gama de aplicaciones, desde la automatización industrial y la telemática de vehículos hasta la medición inteligente y monitorización sanitaria.

Gemalto, el desarrollador inicial, fue posteriormente adquirido por Thales. En 2023, Telit adquirió el negocio de productos celulares IoT de Thales, incluidos los módems Cinterion.

Para proteger los sistemas conectados con dispositivos IoT, los expertos de Kaspersky recomiendan:

• Proporciona al equipo de seguridad responsable de proteger sistemas críticos con inteligencia de amenazas actualizada el servicio Threat Intelligence Reporting que ofrece información sobre amenazas actuales y vectores de ataque, así como los elementos más vulnerables y cómo mitigarlos.

• Utiliza una solución de seguridad de endpoint fiable. Un componente específico de Kaspersky Endpoint Security for Business puede detectar anomalías en el comportamiento de los archivos y revelar actividad de malware sin archivos.

• Protege los endpoints industriales y corporativos. La solución Kaspersky Industrial CyberSecurity incluye protección dedicada para endpoints y monitorización de la red para revelar cualquier actividad sospechosa y potencialmente maliciosa en la red industrial.

• Para revelar desviaciones en el proceso de fabricación causadas por un accidente, factor humano o un ciberataque, así como prevenir interrupciones, Kaspersky Machine Learning for Anomaly Detection puede ayudarte.

• Considera las soluciones Cyber Immune para crear una protección innata contra los ciberataques.

• Instala una solución de seguridad que proteja los dispositivos de diferentes vectores de ataque, como Kaspersky Embedded Systems Security. Si el dispositivo tiene especificaciones de sistema extremadamente bajas, la solución de Kaspersky todavía lo protegería igualmente con Default Deny.

Tecnología

Variante del ransomware LockBit se hace pasar por empleados y se autopropaga

Los incidentes con este ransomware se han detectado en Chile, Guinea-Bisáu, Rusia e Italia, con el potencial de que la geografía de ataques siga ampliándose.

LockBit persiste, pues el constructor o builder filtrado en 2022 sigue siendo una amenaza. Tras un reciente incidente, el Equipo Global de Respuesta a Emergencias de Kaspersky alertó sobre un ataque en el que los adversarios crearon su propia variante de malware de cifrado, equipada con funcionalidades de autopropagación. Los cibercriminales vulneraron la infraestructura, explotando credenciales de administrador privilegiado robadas.

El último incidente se registró en África Occidental, concretamente en Guinea-Bisáu, y reveló que el ransomware personalizado emplea técnicas que no se habían visto anteriormente. Es capaz de crear un efecto avalancha incontrolable, con hosts infectados que intentan propagar el malware dentro de la red de la víctima.

Los incidentes que implican diversos tipos de técnicas basadas en LockBit 3.0, pero que carecen de la capacidad de autopropagación y suplantación de identidad encontradas en Guinea-Bisáu, se producen regularmente en diversas industrias y regiones. Se han observado en Chile, Rusia e Italia, y es posible que la geografía de los ataques siga ampliándose.

Por este motivo, Kaspersky presenta un análisis detallado para identificar este tipo de actor malicioso:

-Suplantación de identidad. Aprovechando las credenciales ilícitamente adquiridas, el actor de amenaza se hace pasar por el administrador del sistema con derechos privilegiados. Este escenario es crítico, ya que las cuentas privilegiadas ofrecen amplias oportunidades para ejecutar el ataque y acceder a las áreas más críticas de la infraestructura corporativa.

-Autopropagación. El ransomware personalizado también puede propagarse autónomamente a través de la red utilizando credenciales de dominio altamente privilegiadas y realizar actividades maliciosas, como desactivar Windows Defender, cifrar comparticiones de red y borrar los registros de eventos de Windows para cifrar datos y ocultar sus acciones. Asimismo, el comportamiento del malware resulta en un escenario donde cada host infectado intenta infectar otros dentro de la red.

-Funcionalidades adaptativas. Los archivos de configuración personalizados, junto con las funcionalidades mencionadas anteriormente, permiten que el malware se adapte a las configuraciones específicas de la arquitectura de la empresa comprometida. Por ejemplo, el atacante puede configurar el ransomware para infectar solo archivos específicos, como todos los archivos .xlsx y .docx, o solo un conjunto de sistemas específicos. Al ejecutar este build personalizado en una máquina virtual, Kaspersky observó que realizaba actividades maliciosas y generaba una nota de rescate personalizada en el escritorio. En escenarios reales, esta nota incluye detalles sobre cómo la víctima debe contactar a los atacantes para obtener el descodificador.

“El builder LockBit 3.0 fue filtrado en 2022, pero los atacantes aún lo usan activamente para crear versiones personalizadas, sin la necesidad de tener habilidades avanzadas de programación. Esta flexibilidad brinda a los adversarios muchas oportunidades para mejorar la efectividad de sus ataques, como muestra el caso reciente. Esto hace que estos tipos de ataques sean aún más peligrosos, considerando la frecuencia creciente de fugas de credenciales corporativas”, asegura Cristian Souza, especialista en respuesta a incidentes del Equipo Global de Respuesta a Emergencias de Kaspersky.

Además, Kaspersky observó que los atacantes utilizaron el script SessionGopher para localizar y extraer contraseñas guardadas para conexiones remotas en los sistemas afectados.

Los productos de Kaspersky detectan la amenaza con los siguientes veredictos:

-Trojan-Ransom.Win32.Lockbit.gen

-Trojan.Multi.Crypmod.gen

-Trojan-Ransom.Win32.Generic

-El script SessionGopher se detecta como:

-HackTool.PowerShell.Agent.l

-HackTool.PowerShell.Agent.ad

LockBit es un grupo de ciberdelincuentes que ofrece Ransomware como Servicio (RaaS). En febrero de 2024, una operación policial internacional se hizo con el control del grupo. Pocos días después de la operación, el grupo de ransomware anunció desafiante que volvía a la acción.

Kaspersky recomienda las siguientes medidas generales para mitigar los ataques de ransomware:

-Implementa un programa de respaldo frecuente de tus equipos y servidores, y realiza pruebas regulares.

-Si has sido víctima de un ransomware y aún no existe ningún descodificador conocido, guarda tus archivos cifrados críticos: es posible que surja una solución de descifrado, por ejemplo, durante la investigación de amenazas en curso o si las autoridades consiguen hacerse con el control del actor detrás de la amenaza.

-Recientemente, las autoridades realizaron una operación, desmantelando el grupo de ransomware LockBit. Durante la operación, las fuerzas del orden obtuvieron claves de descodificación privadas y prepararon herramientas para descifrar archivos basados en IDs conocidos. Estas herramientas, como check_decryption_id.exe y check_decrypt.exe, ayudan a evaluar si los archivos pueden ser recuperados.

-Implementa una solución de seguridad sólida, como Kaspersky Endpoint Security, y asegúrate de que esté correctamente configurada. Considera los servicios de Managed Detection and Response (MDR) para la caza proactiva de amenazas.

-Reduce tu superficie de ataque deshabilitando servicios y puertos no utilizados.

-Mantén tus sistemas y el software actualizados para parchear vulnerabilidades.

-Realiza regularmente pruebas de penetración y escaneos de vulnerabilidad para detectar debilidades e implementar las medidas apropiadas.

-Proporciona capacitación regular en ciberseguridad a los empleados para aumentar la conciencia sobre las amenazas cibernéticas y las estrategias de mitigación.

El informe del Equipo Global de Respuesta a Emergencias de Kaspersky puede encontrarse aquí.

Tecnología

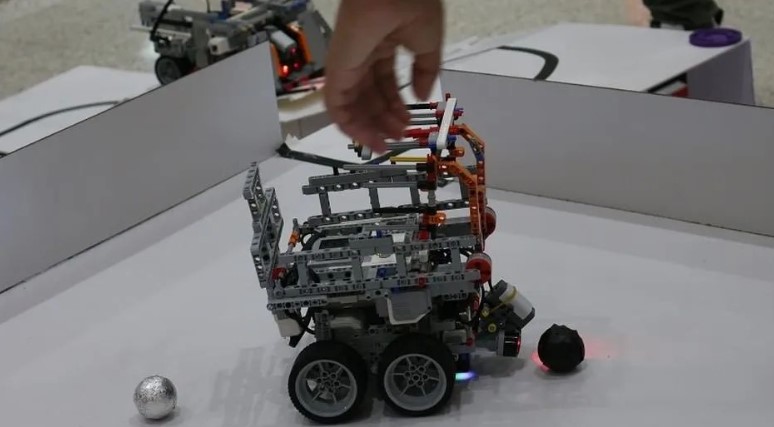

Finaliza concurso insignia de robótica en Panamá

La competencia nacional RoboCup Junior 2024, rumbo a Eindhoven (Países Bajos) ha finalizado en Panamá.

La RoboCup Junior (RCJ) es el evento de robótica educativa por excelencia en Panamá. Desde sus inicios en 2014, ha contado con la participación de jóvenes entusiastas de los colegios públicos y privados de todo el país guiados por tutores muy comprometidos con los objetivos de aprendizaje de la competencia.

Durante los 11 años de realización, el evento ha reunido a más de 1000 participantes anualmente que han competido en las clasificatorias regionales y la final nacional. Las competencias se concentran en retos diseñados en distintos certámenes: Robots en el escenario (onStage), robots de rescate (Rescue) y Futbol (Soccer) con distintos grados de dificultad. La RCJ inició a nivel internacional en 1998 y en Panamá en el año 2014.

La RCJ es una plataforma internacional de robótica educativa, sin fines de lucro, orientada a proyectos, para estudiantes de hasta 19 años, centrada en proporcionar un entorno práctico y adaptado en el que los alumnos puedan crecer ampliando sus conocimientos, despertando su curiosidad y aumentando su comodidad con la tecnología. Cada uno de los restos está centrado en la resolución cooperativa de problemas y diseñado para llegar a mentes jóvenes y creativas con distintos intereses y habilidades.

La RoboCup Junior es organizado por la Dirección de Innovación en el Aprendizaje de la Ciencia y la Tecnología Secretaría Nacional de Ciencia, Tecnología e Innovación (SENACYT) con el apoyo del Comité de Robótica Educativa de Panamá formado por las principales organizaciones académicas y científicas de Panamá como: la Universidad de Panamá (UP), la Universidad Tecnológica de Panamá (UTP), la Universidad Santa María La Antigua (USMA), la Universidad Latina de Panamá (Ulat), la Universidad Especializada de las Américas (UDELAS), la Ciudad del Saber (CDS) y el Instituto de Ingenieros Eléctricos y Electrónicos (IEEE)-Sección Panamá.

El período para la inscripción de equipos panameños en las pruebas clasificatorios regionales del certamen RoboCup Junior (RCJ) se realizaron del 15 de marzo al 15 de abril lapso en el que se registraron jóvenes de todo el país con edades comprendidas entre los 14 y 19 años.

Los equipos que mejores calificaciones obtuvieron avanzaron a la final nacional que se llevó a cabo del 15 al 17 mayo en el Centro de Convenciones de la Ciudad del Saber, lugar donde se presentaron 10 equipos de finalistas de Rescate de las provincias de Veraguas, Panamá Oeste y Panamá principalmente; y 10 equipos finalistas de OnStage de las provincias de Coclé, Chiriquí, Panamá Oeste y Panamá.

Durante las jornadas, los equipos realizaron la presentación técnica de sus soluciones, las pruebas en el escenario y en las pistas, entrevistas y presentación de posters a los jurados evaluadores nacionales. El equipo ganador del primer lugar en Rescate en Línea fue el equipo Camrobot del Colegio Adventista Metropolitano de la Provincia de Panamá, mientras que el equipo ganador del primer lugar en OnStage fue el equipo Tech Titans del I.P.T. Arnulfo Arias Madrid de la provincia de Chiriquí. Ambos equipos representarán a Panamá en la RoboCup Internacional en Eindhoven, Países Bajos del 15 al 22 de julio.

En el mes próximo mes de junio, se llevarán a cabo otras competencias para los más pequeños, como RoboTic en cincomodalidades, además de mini OnStage, Sumo y Jóvenes inventores.

Estimulando la creatividad

Según el Dr. Iván Armuelles Profesor e Investigador de la UP y miembro Senior y del Capítulo de Robótica y Automatización (RAS) del IEEE Panamá , la RCJ presenta una serie de retos para los jóvenes estudiantes, pero “ofrece una introducción estimulante al mundo de la robótica, una forma innovadora de adquirir habilidades técnicas mediante la experiencia directa con electrónica, hardware y software y una oportunidad muy motivadora para aprender sobre el trabajo en equipo mientras comparten tecnología con sus amigos”.

“En contraste con la típica imagen de un niño frente a una computadora que vemos hoy en día, la RoboCup Junior brinda una oportunidad única para que los participantes con diversos intereses y habilidades colaboren como equipo para alcanzar una meta común. Los desafíos de la RoboCup Junior incluyen Fútbol, Rescate y OnStage (teatro), cada uno de ellos diseñado para atraer a jóvenes mentes creativas con una variedad de intereses y habilidades; además fomenta las habilidades blandas como la comunicación escrita y oral, la colaboración, el liderazgo y el respeto y el emprendimiento”, añadió el integrante de IEEE-Panamá.

De acuerdo con el investigador de la UP se trata deun programa de robótica para jóvenes que se distingue por su enfoque en la educación más que en la competencia. Los desafíos se mantienen constantes, permitiendo a los estudiantes desarrollar soluciones más avanzadas con el tiempo, y son fáciles de entender.

“En cada competencia, los equipos son evaluados objetivamente por un cuerpo académico de expertos nacionales en informática, robótica y automatización y reciben el apoyo de voluntarios estudiantes universitarios competentes en ciencias y tecnologías para lograr la elección de los mejores representantes de Panamá. Este ejercicio continuo tiene resultados muy positivos porque los equipos nacionales han logrado posiciones ejemplares entre los 10 primeros puestos a nivel mundial”, añadió Armuelles.

La RCJ se concentra en la informática a través de la programación de robots autónomos. Además, promueve la educación continua en ciencia, tecnología e ingeniería, integrando diversas disciplinas en un ambiente de aprendizaje divertido.

Asimismo, evalúa la ejecución de los desafíos por parte de los robots y la preparación de los participantes, la documentación de sus proyectos y la capacidad para explicarlos, fomentando así el trabajo ordenado y el desarrollo tecnológico.

Entre los evaluadores del evento se encuentran el Ing. Luis José Lopez, miembro de la Junta Directiva de la RoboCup Junior Internacional e IEEE sección México, el Ing. Milky Rodriguez de UDELAS, el Dr. Danilo Cáceres de la UTP y la estudiante tesista de Mecatrónica Lizmarie Camacho Vega de la Universidad de Panamá. Los evaluadores son miembros del Capítulo de Robótica y Automatización (RAS) del IEEE, siendo el Dr. Cáceres actual presidente del capítulo profesional y Lizmarie Camacho, presidente del capítulo estudiantil RAS de la UP.

La actividad se logró con el apoyo de estudiantes universitarios de UDELAS, UTP y UP, principalmente de las Ramas Estudiantiles de IEEE y de RAS. Entre los mismos Davis Peschl, estudiante tesista de Mecatrónica de la Universidad de Panamá y que fue participante de la RCJ quien opina que “la participación en RoboCup Junior y la formación en STEM y TIC potencian el crecimiento y el progreso de nuestro país en el ámbito tecnológico y científico. Mi experiencia personal en la RoboCup Junior inició a los 14 años y me hizo consciente de mi pasión por la robótica. Me llevó a tomar la decisión de dedicarme de manera profesional a este campo. Dado que en Panamá no existe una carrera específica en robótica, opté por estudiar mecatrónica en la Universidad de Panamá, una disciplina afín que me permite adquirir conocimientos sólidos en robótica y tecnología. A través de la competencia en RoboCup Junior y mi formación académica en mecatrónica, espero contribuir al avance tecnológico y científico de nuestro país”.

Tecnología

Diez años después, vuelven los ciberataques de Careto con nuevas técnicas maliciosas

Los analistas de Kaspersky han descubierto dos nuevas campañas maliciosas llevadas a cabo por el conocido grupo Careto, una amenaza persistente avanzada (APT) que había aparecido por última vez en 2013. Demostrando un alto nivel de sofisticación, los actores llevaron a cabo dos complejas campañas de ciberespionaje utilizando una estructura multimodal que permite la grabación de la entrada del micrófono, el robo de una amplia gama de archivos y datos, así como la obtención del control general de un dispositivo infectado. Las campañas se dirigieron a organizaciones de América Latina y África Central.

Careto, un grupo de amenazas persistentes avanzadas (APT), es conocido por sus sofisticados ataques a organizaciones gubernamentales, entidades diplomáticas, empresas de energía e instituciones de investigación. La actividad de este grupo se registró entre 2007 y 2013, y desde entonces ha permanecido en silencio. Sin embargo, el último informe trimestral de Kaspersky sobre tendencias APT revela detalles sobre las recientes campañas maliciosas llevadas a cabo por el grupo Careto, que indican el regreso de su actividad cibercriminal.

El vector de infección inicial comprometido fue el servidor de correo electrónico de la organización, que utilizaba el software MDaemon. Este servidor estaba infectado con un backdoor independiente, que daba al atacante el control total de la red. Para propagarse por la red interna, el grupo aprovechó una vulnerabilidad no identificada en una solución de seguridad, lo que permitió distribuir implantes maliciosos en varios equipos. El atacante desplegó cuatro implantes sofisticados y multimodelos, diseñados por profesionales especializados para maximizar su impacto.

Este malware multimodal incluye funciones como grabación de micrófonos y robo de archivos, con el objetivo de recopilar información del sistema, nombres de usuario, contraseñas, rutas de directorios locales y más. Los operadores mostraron un interés particular en documentos confidenciales de la organización, cookies, historiales de formularios y datos de inicio de sesión de navegadores como Edge, Chrome, Firefox y Opera, así como cookies de apps de mensajería como Threema, WeChat y WhatsApp.

Según Kaspersky, las víctimas objetivo de los implantes de Careto en este último ataque pertenecen a una organización ubicada en América Latina, la cual ya había sido comprometida en ataques anteriores en 2022, 2019 y hace 10 años, y una organización en África Central.

“A lo largo de los años, Careto ha ido desarrollando malware que demuestra un nivel de complejidad notablemente alto. Los implantes recién descubiertos son estructuras multimodales, con tácticas y técnicas de implementación únicas y sofisticadas. Su presencia indica la naturaleza avanzada de las operaciones de Careto. Seguiremos vigilando de cerca las actividades de este actor de amenazas, ya que esperamos que el malware descubierto se utilice en futuros ataques llevados a cabo por el grupo Careto”, afirma Georgy Kucherin, investigador de seguridad del GReAT de Kaspersky.

Para evitar ser víctima de un ataque dirigido, los analistas de Kaspersky recomiendan:

-Proporcionar al equipo SOC acceso a la inteligencia sobre amenazas (TI) más reciente. El Portal de Inteligencia sobre Amenazas de Kaspersky es un punto de acceso único para el departamento de TI de la empresa, que proporciona datos y conocimientos sobre ciberataques recopilados por Kaspersky a lo largo de más de 20 años.

-Capacitar al equipo de ciberseguridad para hacer frente a las últimas amenazas dirigidas con la formación online de Kaspersky, desarrollada por expertos de GReAT.

-Para la detección, investigación y reparación oportunas de incidentes en puntos finales, es importante usar soluciones EDR como Kaspersky NEXT.

-Además de adoptar la protección esencial de endpoints, se puede utilizar una solución de seguridad a nivel empresarial que detecte amenazas avanzadas a nivel de red en una fase temprana, como Kaspersky Anti Targeted Attack Platform.

-Los analistas de Kaspersky descubren continuamente nuevas herramientas, técnicas y campañas lanzadas por grupos APT en ciberataques en todo el mundo. Los expertos de la compañía monitorizan más de 900 operaciones y grupos, el 90% de los cuales están relacionados con el espionaje. La campaña Careto se detalla en el último “Informe de tendencias APT Q1” de Kaspersky. Para obtener más información sobre otras campañas avanzadas, visita Securelist.

En la próxima conferencia de Virus Bulletin se revelarán más detalles sobre el regreso del grupo Careto.

Tecnología

Mostrarán tecnologías de punta para el sector minero-energético

En el evento más grande de minería e industria energética de Latinoamérica, Exponor 2024 del 3 al 6 de junio, en Antofagasta (Chile), Axis Communications y Genetec Inc., empresas líderes en el desarrollo de soluciones de seguridad, operaciones e inteligencia de negocios, en conjunto con RADWIN, proveedor líder en comunicaciones inalámbricas, mostraron sus últimos avances tecnológicos desarrollados específicamente para enfrentar nuevos retos y abrir oportunidades de negocio dentro la industria de la infraestructura crítica.

Leopoldo Ruiz, director regional para Latinoamérica en Axis Communications, quien estuvo presente en el evento comentó que “la empresa lleva 40 años en el mercado global y tres décadas en Latinoamérica. Durante este tiempo hemos mantenido una relación estrecha con clientes y socios estratégicos tanto de Chile como a nivel global, a fin de proveer tecnología de la última generación que respalden sus operaciones y les permitan alcanzar sus objetivos de seguridad, protección y cumplimiento normativo.”

Un ejemplo del uso de esta tecnología ocurre cuando en algún incidente de seguridad, las cámaras de Axis con analíticas sofisticadas pueden reconocer los primeros signos de humo y fuego, mientras que la tecnología térmica puede supervisar tanques, tuberías y equipos en busca de fugas potencialmente peligrosas. En evacuaciones, las cámaras de red y los altavoces bidireccionales pueden ayudar a los operadores a evaluar el tipo, el alcance y la gravedad de una emergencia, así como para rastrear el flujo de evacuación a través de las instalaciones y apoyar a los equipos de rescate. Las analíticas de la cámara también ofrecen detección de equipos de protección personal (PPE).

Todos estos datos son enviados a la plataforma de seguridad unificada de Genetec, donde se pueden monitorear, en tiempo real, todos los dispositivos de seguridad e IoT y configurar la activación automática de diferentes incidentes, basado en la combinación de alarmas recibidas. Esto permite distinguir falsas alarmas de las reales. En caso de un incendio, por ejemplo, se pueden recibir las alarmas de las cámaras térmicas y sensores de humo, lo que valida que realmente es un incendio, y automáticamente desbloquear puertas de salida y, por medio de altavoces, enviar las instrucciones de evacuación. Todos los procedimientos pueden ser preconfigurados en flujos de trabajo que se le muestran al operador para que sepa exactamente qué hacer en cada incidente. Así mismo, por medio del sistema de control de acceso, se puede saber la ubicación de los empleados en todo momento y mostrar en dashboards en tiempo real, el número de trabajadores en cada área.

Al respecto, Cristián Barraza, director de ventas en Perú, Bolivia y Conosur de Genetec, sostuvo que “ser una empresa con más de 25 años de experiencia en el sector de la seguridad, nos ha consolidado como líderes en la entrega de soluciones de seguridad unificadas, especialmente en el sector de infraestructuras críticas, donde la unificación de tecnologías avanzadas es crucial para garantizar la protección y eficiencia operativa. Nuestra presencia en este importante evento reafirma nuestro compromiso con la innovación, adaptándonos a las exigencias y desafíos específicos de la industria minera y energética en la región.”

Todos estos sistemas, junto con una mayor demanda de video, datos y voz IP han incrementado la necesidad de un ancho de banda inalámbrico cada vez mayor, donde las redes WiFi mesh tradicionales no alcanzan a satisfacer las necesidades. En este punto, RADWIN, ofrece una solución de conectividad inalámbrica fija, nomadica y móvil de capacidad ultra alta, SLA para maquinaria operada remotamente a larga distancia y sin interrupciones, camiones autónomos y sistemas de perforación autónoma. Es una solución que opera en aplicaciones con baja latencia y fluctuación, lo que incluye alta inmunidad a la interferencia y mecanismos de autocorrección para afrontar cualquier falla de la red, asegurando una operacón ininterrumpida con gran cantidad de máquinas operando en la misma área.

Por su parte, Ariel Macchi, director de ventas para Latinoamérica de RADWIN, destacó que “la empresa provee soluciones en red de extremo a extremo. Al incorporar las tecnologías más avanzadas, ampliamente probadas en terreno, los sistemas de RADWIN ofrecen un rendimiento óptimo en las condiciones más difíciles, incluidas altas interferencias y líneas de visión obstruidas. Nuestra amplia gama de soluciones, punto a punto y punto a multipunto, así como soluciones móviles, están diseñadas para abordar las necesidades de las empresas mineras actuales y futuras, estando presente desde hace más de 10 años en las principales compañías mineras de la región.”

Para conocer más, los visitantes pueden visitar el stand 328 del pabellón Plata. Entre las soluciones destacadas, se encuentran:

La plataforma de seguridad Genetec™ Security Center que unifica videovigilancia, control de acceso, comunicaciones y reconocimiento de placas.

La solución de RADWIN con conectividad inalámbrica fija, nómada y móvil de capacidad ultra alta.

-Serie AXIS Q6225-LE PTZ Camera

-Serie Axis Q8752-E Bispectral PTZ Camera

–AXIS P1468-XLE Explosion-Protected Camera

–AXIS C1310-E Network Horn Speaker

–AXIS D2210-VE Radar

Por último, Luis Mariano Vega, gerente de ventas para Cono Sur para Axis Communications, también estará presente en el evento con su conferencia, Analíticas e IA para Minería: Una nueva era en Inteligencia Aplicada.

Se espera que este año, Exponor 2024 tenga más de 1,100 expositores provenientes de 32 países y de todas las regiones de Chile y reciba a más de 40 mil visitantes. Para registrarse, ir al siguiente link.

Tecnología

Futuro de la Auditoría Interna apunta hacia la calidad

El escenario en el ejercicio de la Auditoría Interna durante los próximos años estará marcado por una clara tendencia hacia la implementación de las normas globales de esta disciplina que aseguren la calidad de la función y los informes finales de este tipo de profesionales llamados a revisar la efectividad de las actividades de control en las organizaciones, empresas e instituciones y a la vez, ejercer como asesores dentro de la organización.

Osvaldo Lau, Socio de Global Advisory Solutions (GLOADSO) y Representante autorizado de TeamMate® de Wolters Kluwer Financial Services, indicó que el creciente uso de las tecnologías, exigencias regulatorias y cambios en la manera de hacer negocios crean mayor presión sobre la función de auditoría interna. Esto obliga a repensar el papel del auditor para “abandonar el modelo tradicional” y apuntar más hacia elevar la calidad de sus resultados mediante la aplicación de las nuevas normas globales de auditoría interna.

“En próximos años se verá un incremento en la frecuencia de las auditorías y su nivel de especialización. El aumento en leyes y el escrutinio de los reguladores sobre la gestión de auditoría exige desarrollar una función de alto desempeño y calidad”, precisó Lau.

Durante el Congreso Nacional de Auditores Internos de Panamá 2024, que se denominó “Ruta para la Transformación de la Auditoría Interna”, Lau presentó una conferencia dedicada, entre otros temas, a presentar las actualizadas normas globales de esa profesión en el presente y para los próximos años.

“Para poder evolucionar y mejorar el desempeño de auditoría interna, el Director de Auditoría Interna debe desarrollar, implementar y mantener un Programa de Aseguramiento y Mejora de la Calidad (PAMC)”, señaló Lau.

Modelo futuro

El Instituto de Auditores Internos Internacional (IIA) realizó una revisión profunda de las nuevas normas de trabajo, proceso que requirió agilidad, colaboración e involucramiento externo.

La Junta Internacional de Estándares de Auditoría Interna (IIASB por sus siglas en inglés) fue el arquitecto de las nuevas reglas, recolectó información a través de encuestas, seminarios web, mesas de trabajo y reuniones de la asamblea global. El IIASB también consultó con reguladores y otros grupos que establecen estándares para comparación. La comunidad entera de auditoría interna, así como partes interesadas externas fueron invitadas a revisar y comentar sobre el borrador de las nuevas normas.

Hoy, los auditores internos tienen un grupo ejemplar de estándares profesionales. Estas normas son parte de un nuevo y más amplio marco que no reinventa la profesión, sino que clarifica la misión de auditoría interna, eleva su profesión y cuenta su historia de mejor manera, señala esa fuente.

El Socio de GLOADSO señaló que un Director de Auditoría debe elaborar un plan para la evaluación externa de calidad y discutir su plan con el Comité de Auditoría.

“Una Evaluación de Calidad es la mejor vía para evolucionar la función de auditoría interna y que así la organización entera pueda tener un mejor resultado en cuanto a su ambiente de control y gestión de riesgos de manera más oportuna”, destacó Lau.

En el presente año el IIA emitió una actualización de las Normas Globales para la Práctica Profesional. Esas disposiciones, que guían la práctica profesional mundial de esa profesión, están basadas en 5 dominios, 15 principios y 52 normas que sirven como base para evaluar y elevar la calidad de la función de auditoría interna.

Tecnología

32% de los latinoamericanos ha sido acosado por alguien que acaban de conocer

– ¿Cómo conseguiste mi correo?

– De tu sitio. Es peligroso, cualquiera podría conseguirlo.

Luego llegaron sus correos, unos 80 por día y a toda hora. Su dirección era una serie aleatoria de números y letras, como spam. Una acosadora convicta me acosaba.

Este fragmento pertenece a la popular serie de Netflix Bebé Reno, la cual muestra un caso real de acoso, cómo impacta en la vida física y digital de una persona, así como sus consecuencias. El acoso en Internet es un problema creciente que atenta contra la privacidad de los usuarios y, como Donny Dunn, el protagonista de esta historia, 32% de los latinoamericanos ha sido acosado en línea por alguien que acababan de conocer, según un reciente estudio de Kaspersky.

Interactuar con extraños puede exponernos a riesgos en el mundo físico y digital, ya que desconocemos sus intenciones. Un acosador no necesita de herramientas profesionales para estar al tanto de nuestra vida, menos en Internet donde cualquier persona puede ver información personal de otra en redes sociales y demás sitios en línea de acceso público, como el correo electrónico de Donny, publicado en la página donde promociona su trabajo, su número de teléfono en e-mails o su perfil de Facebook.

Al igual que Martha, un acosador puede utilizar una computadora o cualquier otro dispositivo para hostigar directamente a su víctima. La investigación de Kaspersky reveló que 17% de los latinoamericanos ha recibido correos electrónicos, SMS o mensajes no deseados a través de redes sociales de una persona con la que ha salido. Entre las acciones asociadas al acoso están las insinuaciones sexuales, amenazas o publicaciones de comentarios degradantes en redes sociales, como muestra la serie.

Lamentablemente, una vez que alguien tiene acceso a tu vida digital, también lo tiene a tu vida real, por lo que estas acciones pueden escalar con rapidez, involucrando hostigamiento físico a las víctimas e incluso a las personas cercanas a ellas. Por eso, es común que quienes sufren acoso experimenten problemas como enojo, baja autoestima, ansiedad o depresión, lo que puede poner en riesgo su salud física, mental y emocional.

“Los usuarios dejan su huella digital al compartir públicamente en Internet datos como su nombre, información de contacto, ubicación, lugar de trabajo, entre otros, lo que puede hacerlos más vulnerables al ciberacoso e incluso a que los riesgos del mundo virtual se trasladen al mundo físico. La mejor defensa contra esta amenaza es la prevención: cuidar qué información compartimos en línea, cuáles de nuestros datos son de acceso público y asegurarnos de saber con quién estamos interactuando fuera y detrás de la pantalla”, comentó Judith Tapia, gerente de Producto para el Consumidor para México en Kaspersky.

Para ayudar a los usuarios protegerse del ciberacoso, los expertos de Kaspersky comparten 3 lecciones inspiradas en Bebé Reno:

-Reconsidera los datos personales que compartes. No completes del todo tu perfil o biografía en las redes sociales; por ejemplo, omite tu fecha de nacimiento o el nombre de tu empresa. Tampoco compartas nunca, en ningún foro, tu número de teléfono o la dirección de tu hogar. Procura utilizar datos de contacto (correo y teléfono) exclusivos para tu trabajo y otros para temas personales.

-Evita a los desconocidos en redes sociales. Haz que tus perfiles sean privados y revisa quién puede ver tus publicaciones. Revisa tus configuraciones de seguridad para evitar que cualquier persona tenga acceso a tus fotos, ubicación, pasatiempos o círculo de amigos y familia. Si comienzas a interactuar con alguien, establece límites sobre el tipo de información que compartes y solo revela temas personales a medida que la confianza se desarrolle.

-Resguarda tus dispositivos. Emplea una solución de seguridad confiable, como Kaspersky Premium, que ofrece protección contra el software malicioso, una VPN rápida e ilimitada, y además puede detectar amenazas en cualquier sitio.

-Si eres víctima de acoso, junta las pruebas y denuncia. No sigas el juego del acosador, guarda todos sus mails, publicaciones, llamadas y cualquier otro tipo de interacción en la que te haya amenazado o molestado. Recopilar toda la información con detalle te ayudará en el acercamiento con las autoridades correspondientes.

Para más información sobre el acoso en línea y cómo protegerte, visita el blog de Kaspersky.

Tecnología

Mirada Estratégica: Potenciando el éxito en Retail a través de la Videovigilancia

La videovigilancia ha evolucionado de ser simplemente una herramienta de seguridad a convertirse en un componente integral de la gestión empresarial en el sector retail. Su valor radica en su capacidad para mejorar la seguridad, prevenir pérdidas, proporcionar información empresarial valiosa y gestionar eficientemente múltiples ubicaciones. En este artículo, exploraremos los desafíos que enfrenta la videovigilancia en el retail y las soluciones que empresas como Vivotek ofrecen para abordar estos desafíos.

Seguridad y Prevención de Pérdida con solución AI

En un mundo cada vez más interconectado y digitalizado, la seguridad y la eficiencia son aspectos fundamentales para cualquier sistema de videovigilancia IP con Inteligencia Artificial, su uso en el sector retail hace referencia a la necesidad de mantener la seguridad y prevenir pérdidas sin comprometer la privacidad de los clientes y empleados ya que las soluciones de videovigilancia deben monitorear de manera efectiva áreas de alto tráfico sin invadir la privacidad de las personas. Los desafíos van desde la necesidad de actualizar tecnologías existentes hasta la protección contra ciberataques. VIVOTEK, líder en soluciones de videovigilancia, responde a estos desafíos con innovación y eficacia ofreciendo tecnologías como la anonimización de datos y la detección de intrusos basada en inteligencia artificial, que permiten una vigilancia efectiva sin comprometer la privacidad.

Mejora Tecnológica a un Costo Efectivo

Imaginemos una empresa que ya cuenta con un sistema de videovigilancia IP instalado, pero busca dar un salto tecnológico para aprovechar al máximo la inteligencia artificial (IA) y realizar búsquedas forenses precisas y rápidas. VIVOTEK ofrece una solución a la medida con su grabador de base Linux, que permite una actualización eficiente y rentable. Este grabador no solo es compatible con la tecnología de búsqueda profunda (deep search), sino que también puede integrarse con cámaras de otras marcas, permitiendo así aprovechar las inversiones previas en infraestructura. Además, la adopción de cámaras VIVOTEK de última generación, como la serie 9383, garantiza una migración suave hacia un sistema de videovigilancia basado en IA.

Funcionalidades Avanzadas de Búsqueda

La solución de VIVOTEK incluye características avanzadas de búsqueda, como Object Search, Scene Search, Attribute Search y Research, que permiten realizar búsquedas precisas por atributos específicos, como rostros, colores de ropa, género o accesorios. Esto se logra sin necesidad de pagar licencias adicionales por reconocimiento facial. Además, la capacidad de buscar vehículos por tipo y color añade un nivel adicional de seguridad y control.

Protección Integral contra Ciberataques

La seguridad cibernética es una preocupación creciente en todos los ámbitos, y los sistemas de videovigilancia IP no son la excepción. Con la mayoría de las tiendas y empresas conectadas a redes para funciones como facturación e inventario, la exposición a ciberataques es una realidad. Sin embargo, VIVOTEK aborda este desafío de manera proactiva al colaborar con Trend Micro, uno de los líderes mundiales en protección contra virus y ciberataques. Cada grabador de base Linux de VIVOTEK incluye de forma gratuita el paquete de protección de Trend Micro, brindando así una capa adicional de seguridad. Además, al ser una plataforma abierta, estos grabadores pueden integrarse fácilmente con cámaras IP existentes, lo que reduce los puntos de vulnerabilidad en la red.

Notificaciones y Reportes de Actividades

Para una gestión proactiva de la seguridad, los sistemas de VIVOTEK pueden generar notificaciones y reportes cuando se detectan actividades sospechosas o intentos de ciberataque. Esto permite a los usuarios tomar medidas inmediatas para mitigar cualquier amenaza potencial y minimizar el impacto en la operación diaria.

Centralización de Múltiples ubicaciones

Otro desafío importante es la gestión de múltiples ubicaciones. Las cadenas minoristas a menudo operan en múltiples tiendas, lo que requiere una solución de videovigilancia centralizada y escalable. VIVOTEK ofrece sistemas de gestión de video (VMS) que permiten a los minoristas supervisar y administrar de manera centralizada todas sus ubicaciones desde una sola plataforma. La capacidad de estos sistemas es impresionante: pueden manejar hasta 700 grabadores VIVOTEK o más de 20,000 cámaras, ya sean de marca VIVOTEK o de otras marcas. Esta versatilidad garantiza que las empresas puedan adaptar su sistema de videovigilancia a medida que crecen y evolucionan. Esto simplifica la gestión y reduce los costos operativos.

Información Empresarial

Además de mejorar la seguridad, la videovigilancia en el sector retail proporciona información empresarial valiosa. El análisis de datos de video puede proporcionar información sobre el comportamiento del cliente, las tendencias de compra y la eficacia de las estrategias de marketing implementadas. Esta información permite a los minoristas tomar decisiones más informadas y mejorar la experiencia del cliente.

Un ejemplo de tecnología avanzada en este campo es la cámara de conteo de personas. Con una precisión que puede alcanzar hasta el 98%, esta herramienta no solo cuenta a los clientes, sino que también puede discernir entre el personal de la tienda y los visitantes. Esto proporciona datos precisos sobre el tráfico de clientes en diferentes momentos del día, permitiendo una mejor gestión de recursos y una optimización de la disposición del espacio.

Otro avance significativo es la solución de reconocimiento facial desarrollada por VIVOTEK. Esta tecnología va más allá de simplemente identificar rostros, sino que también puede notificar a los gerentes cuando una persona en una lista negra o un cliente VIP entra en una de las tiendas. Estas notificaciones pueden entregarse de manera instantánea a través de aplicaciones de mensajería como WhatsApp, lo que permite una respuesta rápida y proactiva ante situaciones específicas.

Soluciones de Vivotek para el Sector Retail

Vivotek ofrece una amplia gama de soluciones de videovigilancia diseñadas específicamente para satisfacer las necesidades del sector retail. Una de las principales preocupaciones en la seguridad minorista es eliminar los puntos ciegos, garantizando una cobertura integral dentro del establecimiento. Vivotek aborda esta preocupación mediante una variedad de cámaras innovadoras, entre las que se incluyen las cámaras de 180 grados con 1, 2 o 4 sensores, así como las cámaras de ojo de pez de 360 grados. Estas soluciones permiten reducir la cantidad de cámaras necesarias para cubrir un área determinada, mientras se eliminan los ángulos muertos, asegurando una vigilancia completa y sin interrupciones.

Las cámaras de Vivotek destacan por su alta resolución y calidad de imagen, lo que garantiza una vigilancia clara y detallada en todo momento y contribuye a la prevención de incidentes y a la recopilación de pruebas en caso de ser necesario. Por otro lado, también ofrecen una serie de características y funcionalidades avanzadas. Desde la detección de movimiento y sonido hasta la tecnología de análisis de video inteligente, estas características permiten una vigilancia proactiva y eficiente, alertando sobre cualquier actividad sospechosa y proporcionando a los usuarios la capacidad de responder rápidamente ante cualquier amenaza potencial.

Además, su solución de grabación tanto grabador de base Linux y Windows, como software de gestión de video avanzado permite a los minoristas aprovechar al máximo sus sistemas de videovigilancia, proporcionando funciones como análisis de datos en tiempo real, notificaciones de alerta y acceso remoto.

En resumen, la videovigilancia juega un papel fundamental en el sector retail, proporcionando seguridad, prevención de pérdidas, información empresarial y gestión eficiente de múltiples ubicaciones. Con soluciones innovadoras como las ofrecidas por Vivotek, los minoristas pueden proteger sus activos, mejorar la experiencia del cliente y optimizar sus operaciones comerciales.

Tecnología

Amenazas financieras móviles crecen 32% a nivel mundial, según estudio

La empresa de ciberseguridad Kaspersky alerta sobre aumentos significativos en el malware de banca móvil y el phishing relacionado con criptomonedas, señalando crecientes amenazas a los activos financieros digitales.

Kaspersky ha publicado su Informe Anual de Amenazas Financieras para 2023, ofreciendo un análisis detallado del panorama en evolución de las ciber amenazas en este sector. El informe revela aumentos significativos en el malware de banca móvil y el phishing relacionado con criptomonedas, señalando crecientes amenazas a los activos financieros digitales.

En los últimos 12 meses, se ha presenciado un aumento sustancial en el número de usuarios que encontraron troyanos bancarios móviles, con ataques a usuarios de Android aumentando en un 32% en comparación con 2022. El troyano bancario más prevalente fue Bian.h, representando el 22% de todos los ataques en Android. Geográficamente, Afganistán, Turkmenistán y Tayikistán registraron la mayor proporción de usuarios que se encontraron con troyanos bancarios, con Paraguay y Venezuela ocupando las posiciones 11 y 13, respectivamente. En el caso de los Top10 países más afectados por el malware financiero móvil, Turquía lidera la lista y Colombia la completa, ocupando la décima posición.

Mientras que el número de usuarios afectados por malware financiero en PCs disminuyó un 11% en 2023, Ramnit y Zbot fueron identificadas como las familias de malware predominantes, apuntando a más del 50% de los usuarios afectados. Los consumidores continuaron siendo el objetivo principal, representando el 61.2% de todos los ataques.

En 2023, el phishing financiero siguió siendo una amenaza significativa, representando el 27.32% de todos los ataques de phishing a usuarios corporativos y el 30.68% a usuarios domésticos. Las marcas de tiendas en línea fueron identificadas como el señuelo principal, con el 41.65% de los intentos de phishing financiero. Además, el phishing que utiliza el nombre de PayPal representó el 54.78% de las páginas de phishing dirigidas a usuarios de sistemas de pago electrónico. El informe también destacó un crecimiento del 16 % interanual en el phishing relacionado con criptomonedas, con 5.84 millones de detecciones en 2023 en comparación con 5.04 millones en 2022.

El phishing haciéndose pasar por tiendas en línea fue identificado como el más prevalente, registrando el 41.65% de todas las páginas de phishing financiero. Amazon surgió como la tienda en línea más imitada, representando el 34% de los intentos de phishing, seguida por Apple con el 18.66% y Netflix con el 14.71%. PayPal fue el sistema de pago más utilizado, aprovechado en el 54.73% de los ataques.

El phishing y las estafas relacionadas con criptomonedas continuaron creciendo, con Kaspersky evitando 5,838,499 intentos de seguir enlaces de phishing relacionados con criptomonedas, un aumento del 16% en comparación con 2022. Los estafadores imitaban intercambios de criptomonedas y ofrecían monedas en nombre de grandes empresas como Apple.

“El dinero siempre ha sido un imán para los ciberdelincuentes, y una parte sustancial de los ataques de malware tiene motivaciones financieras. El aumento del malware móvil observado el año pasado destaca una tendencia preocupante en el cibercrimen. Con la aparición de nuevas y agresivas cepas de malware, los atacantes están evolucionando sus tácticas para apuntar a los dispositivos móviles de manera más agresiva. Esto subraya la necesidad imperativa de que individuos y empresas mantengan una mayor vigilancia, actualicen las medidas de protección y fortalezcan la seguridad de los dispositivos en consecuencia”, comentó Igor Golovin, experto en seguridad de Kaspersky.

Para mantenerse a salvo del malware móvil, Kaspersky recomienda:

- Descargar aplicaciones solo de tiendas oficiales como Google Play o App Store. Aunque las aplicaciones de estos mercados no son 100% infalibles, son revisadas por los representantes de las tiendas y hay un sistema de filtración: no todas las aplicaciones pueden ingresar a estas tiendas.

- Revisar los permisos de las aplicaciones que usas y piensa detenidamente antes de otorgar un permiso a una aplicación, especialmente cuando se trata de permisos de alto riesgo, como el permiso para usar Servicios de Accesibilidad.

- Utilizar una solución de seguridad confiable que te ayude a detectar aplicaciones maliciosas y adware independientemente de sus técnicas de ofuscación antes de que puedan comenzar a comportarse mal en tu dispositivo.

- Actualizar tu sistema operativo y las aplicaciones importantes tan pronto las actualizaciones estén disponibles. Muchos problemas de seguridad pueden resolverse instalando versiones actualizadas del software.

Para obtener más información sobre el estado de las amenazas financieras en 2023, visita Securelist.com.

Tecnología

Las lecciones que la cinta Dune aporta para la ciberseguridad de los usuarios

En el marco del Día del Orgullo Geek, Kaspersky explica cómo, al igual que Arrakis, nuestra vida digital requiere de protección contra ataques y artimañas.

El Panorama de Amenazas 2023 de Kaspersky para América Latina muestra que las tecnologías de la empresa bloquean un promedio de 2,274 ataques de malware por minuto, una cifra impactante que muestra cómo el entorno digital es un lugar que requiere atención constante contra las amenazas, al igual que el desierto de Arrakis en el universo de Dune. En esta película de ciencia ficción, el protagonista Paul Atreides tiene que superar una prueba para enfrentar los desafíos que se le presentarán tanto en el desierto como en el universo en general. Esta situación tiene un mensaje muy positivo para el mundo digital actual, en el que también es necesario entrenar la resiliencia para reconocer y evitar las trampas en línea.

1. No te dejes llevar por los impulsos o el temor

En Dune existe la emblemática escena de la caja del dolor, una prueba para ver si la persona está preparada para sobrevivir en el escenario apocalíptico de la película. En ella, la persona es sometida a un intenso dolor y debe mostrar autocontrol y resistencia.

El mundo online no es extremo, pero está lleno de tentaciones, como descuentos exagerados, mensajes urgentes y peticiones que pueden parecer inofensivas. Estas tácticas son la base de estafas que utilizan mensajes fraudulentos para robar credenciales bancarias y cuentas de WhatsApp, o para engañar a las víctimas para que instalen virus en sus dispositivos.

Pero, al igual que en Dune, los usuarios deben resistir el impulso de hacer clic en los enlaces y aprender a controlar la tentación y el miedo, sentimientos que los delincuentes explotan para atraer y engañar a las víctimas. Conocer las amenazas y prepararse siempre es el mejor camino para nuestra protección.

2. Escudos personales y defensa multinivel: ¡preparación y vigilancia constante en la protección digital!

Los escudos personales utilizados en Dune para protegerse en combate requieren que el usuario se adapte al tipo específico de amenaza a la que se enfrenta, un concepto que se aplica directamente a la defensa por capas en ciberseguridad. Al igual que los escudos adaptables, nuestra vigilancia debe estar activa en todo momento: fraudes financieros mediante la instalación de virus, mensajes falsos, robo de contraseñas al realizar una compra en línea o responder una supuesta llamada del banco sobre actividad sospechosa en nuestra cuenta.

Para evitarlo, conviene prestar atención a algunos desencadenantes como: “Quería confirmar algunos datos”, “Tendrás que registrar una nueva contraseña” o “Accede a este enlace”. Estas acciones se utilizan en interacciones legítimas, pero también en estafas. Para valorar si lo que te piden tiene sentido o no, deja lo que estás haciendo y piensa antes de responder: “¿Tiene sentido que me pidan eso?”. Recuerda que nunca debes dar datos personales en una llamada, ya que ninguna empresa formal te los pedirá.

3. Explorar nuevas amenazas, o “casas” como en Dune: ¡es importante mantener tus defensas diversificadas y estar al día de las nuevas estafas!

El complejo ecosistema de Arrakis, lleno de adversarios de distinta naturaleza, refleja el panorama de las amenazas a la ciberseguridad, en el que los distintos tipos de ataques no dejan de evolucionar. Para vigilarlos y lograr una seguridad eficaz, diversificar las defensas y vigilar las tácticas enemigas son cruciales, al igual que las casas de Dune, que deben estar siempre preparadas para hacer frente a una gran variedad de adversidades.

Para más información sobre ciberseguridad, visita el blog de Kaspersky.

Tecnología

Un potente dispositivo detecta las placas de los carros a alta velocidad

Axis Communications anuncia un dispositivo de fusión radar-video todo en uno diseñado para la monitorización del tráfico. Cuando se combina con el software de reconocimiento de matrículas, este potente dispositivo puede conectar la velocidad de un vehículo a una matrícula.

Fácil de instalar, configurar y ajustar, AXIS Q1686-DLE Radar-Video Fusion Camera combina dos potentes tecnologías en un único dispositivo. Permite controlar de forma fiable velocidades de vehículos de hasta 200 km/h (125 mph), 24/7. Cuando se combina con un software de reconocimiento de matrículas como AXIS License Plate Verifier o un software de terceros, conecta una velocidad a una matrícula para identificar de forma fiable un vehículo. Este dispositivo inteligente también puede detectar la conducción en sentido contrario, incluso a altas velocidades. Mediante el software de reconocimiento de matrículas, puede identificar de forma precisa una matrícula y localizar el vehículo infractor. El escenario de cruzamiento de varias líneas aumenta la precisión, ya que el mismo objeto debe cruzar dos líneas virtuales para activar una alarma, lo que hace que las notificaciones sean más fiables. Con una baja tasa de falsas notificaciones, la policía puede reaccionar a las alarmas y detener rápidamente los vehículos que circulan en sentido contrario.

Este dispositivo de fusión ofrece excelentes capacidades de zoom y ofrece un video nítido y de alta resolución en detalle, así como imágenes con la densidad de píxeles necesaria para el reconocimiento de matrículas. Gracias a un kit de iluminación por infrarrojos optimizado para el tráfico, permite capturar imágenes de matrículas en entornos de oscuridad total a una distancia de hasta 50 m (164 pies). Además, los metadatos generados se pueden recopilar y visualizar en un panel de control para obtener información valiosa.

Basada en una plataforma abierta, AXIS Q1686-DLE es compatible con varios sistemas y plataformas de gestión de video. También puede activar otros dispositivos, por ejemplo, una luz estroboscópica para advertir y disuadir, por ejemplo, a los conductores que circulan en sentido contrario. Además, la coexistencia inteligente permite instalar hasta ocho dispositivos situados cerca los unos de los otros.

Funciones clave:

• Dos potentes tecnologías en un único dispositivo

• Conexión de la velocidad del vehículo con una matrícula

• Control de velocidades de vehículos hasta 200 km/h (125 mph)

• Detección y reconocimiento de vehículos que circulan en sentido contrario

• Funciones de ciberseguridad integradas con Axis Edge Vault

Este innovador y rentable dispositivo combina una cámara Axis Q-line superior con un radar de 60 GHz. Ofrece una instalación sencilla y se suministra calibrado de fábrica con la cámara y el radar perfectamente alineados. Con una selección de perfiles de escena, es posible ajustar automáticamente el ajuste de la imagen para adaptarse a propósitos específicos. Además, el asistente de captura de matrículas integrado garantiza una configuración sencilla y un rendimiento óptimo.

Tecnología

5 claves para hacer de tu hogar inteligente el espacio de trabajo perfecto

En los últimos tiempos, el teletrabajo se ha convertido en una realidad para muchas personas. Sin embargo, para que resulte realmente productivo y confortable, es esencial contar con un entorno de trabajo adecuado. Desde TP-Link, entendemos la importancia de crear un espacio de trabajo en casa que no solo sea funcional, sino también cómodo y eficiente. Por eso, hoy te mostramos las cinco claves fundamentales para convertir tu hogar en la oficina perfecta.

Buena iluminación

Una iluminación adecuada es esencial para mantener la concentración y la productividad durante las horas de trabajo.

La luz ideal para trabajar es aquella que simula la luz natural al día, con una temperatura de color entre 5000K y 6500K (lo que se conoce como luz blanca fría) por la mañana. Según pasan las horas, modificar la luz a un tono más cálido será más beneficioso para descansar la vista. Además, depende del tamaño de la habitación y del tipo de actividad que realices, la cantidad de lúmenes que se necesitan varía entre 300 y 600 lúmenes.

Para garantizar la comodidad total al trabajar desde casa, una bombilla inteligente es la mejor opción. Debe ofrecer un alto brillo de hasta 806 lúmenes con intensidad regulable del 1% a 100%, y puedes ajustar la temperatura de color de la bombilla entre 2500K (luz cálida) y 6500 (luz blanca fría) con asistentes de voz, lo que te permite crear el ambiente de iluminación perfecto, ayudando a mejorar la concentración, la productividad y el estado ánimo, además de reducir la fatiga visual.

Conexión sin interrupciones

Garantizar una conexión a Internet estable y rápida es fundamental para cualquier espacio de trabajo en casa. Con el sistema Mesh podrás disfrutar de una conexión sin interrupciones en toda tu casa. Al tener una nueva banda de 6GHz disponible, evitará la congestión de las frecuencias de 2.4GHz y 5 GHz en la que funcionan muchos otros dispositivos Wi-Fi e incluso Bluetooth y microondas.

En los hogares cada vez hay mayor número de dispositivos conectados a internet, dividiendo el ancho de banda y ralentizando la conexión. El sistema Wi-Fi Mesh permite hasta 200 conexiones simultáneas sin afectar el rendimiento de la red. Además, con más canales disponibles en la banda de 6GHz, los usuarios pueden disfrutar de una conectividad más rápida y de mayor capacidad para trabajar de manera eficiente y sin contratiempos.

Gracias a la tecnología Target Wake Time de Wi-Fi 6E/6, que coordina la actividad de los dispositivos conectados para despertarlos solo cuando sea necesario, lo que contribuye significativamente a mejorar la eficiencia energética y prolongar la duración de la batería de los dispositivos conectados.

Mantén todos tus dispositivos bien cargados

No hay nada más frustrante que quedarse sin batería en medio de una jornada de trabajo. Con un enchufe inteligente, puedes asegurarte de que todos tus dispositivos estén siempre listos para usar. Con las opciones de programación podrás dejar tus aparatos electrónicos conectados y definir horarios de encendido y apagado para garantizar que todos estén completamente cargados cuando te sientes en el escritorio y a su vez evitar la carga excesiva, que degrada la batería de los dispositivos mucho más rápido.

Buenas condiciones de humedad y temperatura

Un ambiente de trabajo cómodo es clave para mantener el bienestar durante todo el día. Un factor relevante para el confort durante las horas de teletrabajo es la temperatura ambiente, ya que influye en varios aspectos del cuerpo y la mente. Según el Instituto Nacional de Seguridad y Salud Laboral (INSHT), la temperatura ideal para trabajar en oficina se encuentra entre los 20ºC y los 24ºC en invierno, y entre los 23ºC y los 26ºC en verano. Por otro lado, la humedad, que también juega un papel relevante en el confort térmico, debe mantenerse entre el 40% y el 60%.

El utilizar un sensor de temperatura y humedad, monitoriza constantemente la temperatura y la humedad del ambiente, te ayuda a mantener unas condiciones óptimas en tu espacio de trabajo. Gracias a su indicador de comodidad, sabrás de un simple vistazo si la temperatura es la adecuada o se requiere algún ajuste. Incluso, con un sensor T315 es posible controlar automáticamente sistemas de calefacción, termostatos o aire acondicionado según sea necesario utilizando.

Vigila tu oficina cuando no estés

Por último, es crucial mantener la seguridad de tu espacio de trabajo en casa, incluso cuando no estés presente. Con una cámara de seguridad puedes vigilar tu oficina desde cualquier lugar en todo momento. Debe tener capacidad de videos de alta calidad 2K de imagen nítida, su campo de visión 360º y modo nocturno con imágenes a todo color. Esto te brinda una tranquilidad adicional, mientras que las notificaciones instantáneas te mantendrán informado sobre cualquier actividad o movimiento sospechoso. Además, si tienes niños o mascotas en casa puedes vigilarlos desde tu espacio de trabajo, asegurando que estén bien sin necesidad de desplazamientos innecesarios.

En definitiva, crear el espacio de trabajo perfecto en casa no tiene por qué ser complicado. Con las soluciones inteligentes de TP-Link, puedes transformar tu hogar en la oficina ideal, donde la productividad y el confort van de la mano. Desde la iluminación hasta la seguridad, consigue todo lo que necesitas para hacer que trabajar desde casa sea una experiencia verdaderamente placentera y eficiente.

-

Nacionaleshace 7 días

Nacionaleshace 7 díasOIJ recibe denuncia por supuesto uso de la UNED en Puntarenas para actividades político partidistas

-

Comunaleshace 7 días

Comunaleshace 7 díasAutoridades demuelen búnker en Barrio Nazaret de Liberia para combatir la delincuencia

-

Sucesoshace 5 días

Sucesoshace 5 díasFuerza Pública detiene a sospechosos con armas y chalecos antibalas cerca de centro penitenciario en Liberia

-

Sucesoshace 6 días

Sucesoshace 6 díasEncuentran el cuerpo de adulto mayor arrastrado por corriente de agua en Tibás

-

Nacionaleshace 5 días

Nacionaleshace 5 díasPuntarenas: Municipalidad permanece sin recuperar zona pública en la playa

-

Sucesoshace 6 días

Sucesoshace 6 díasVecinos de Paraíso de Santa Cruz Limpian Puente Tras Inundaciones

-

Sucesoshace 5 días

Sucesoshace 5 díasInicia Juicio contra “Poncho” por Homicidio en Santa Cruz

-

Sucesoshace 2 días

Sucesoshace 2 díasEncuentran Nueve Paquetes de Aparente Cocaína en Playa Grande de Tamarindo

-

Turismohace 7 días

Turismohace 7 díasPor primera vez, vuelo directo conectará a Brasil y a Costa Rica

-

Economíahace 7 días

Economíahace 7 díasTransformando la banca en Centroamérica: Modernización progresiva y competitividad tecnológica

-

Tecnologíahace 7 días

Tecnologíahace 7 díasVariante del ransomware LockBit se hace pasar por empleados y se autopropaga

-

Sucesoshace 5 días

Sucesoshace 5 díasInspección Judicial recibe denuncia contra funcionarios del Ministerio Público en Playa Jacó

-

Nuestra Tierrahace 5 días

Nuestra Tierrahace 5 díasFeria Salud Sin Paredes llegará a Nicoya en julio

-

Nacionaleshace 5 días

Nacionaleshace 5 díasINA ofrecerá actualización a 2.400 personas pescadoras para tripular embarcaciones

-

Nuestra Tierrahace 2 días

Nuestra Tierrahace 2 díasNicoya: Presentan recurso de amparo en contra del cierre de la carrera de Pedagogía en la UNA

-

Sucesoshace 5 días

Sucesoshace 5 díasDetienen a hombre por maltrato y uso de arma en Hojancha, GuanacasteHojancha, Guanacaste – En un operativo conjunto entre la Fuerza Pública de Costa Rica y el Organismo de Investigación Judicial (OIJ), se logró la detención de un hombre de apellido Mora. Este individuo tiene una sentencia de prisión pendiente por maltrato, emitida por la Fiscalía de Santa Cruz.

-

Sucesoshace 2 días

Sucesoshace 2 díasAcribillan a Hombre en la Vía Pública en Nosara de Nicoya

-

Nuestra Tierrahace 2 días

Nuestra Tierrahace 2 díasVecinos amenazan con bloquear calle de acceso a sede del atletismo en Santa Cruz

-

Nuestra Tierrahace 4 días

Nuestra Tierrahace 4 díasPiden anular la adjudicación de la ruta de buses 1 501 San José-Bolsón de Santa Cruz

-

Tecnologíahace 4 días

Tecnologíahace 4 díasIdentifican riesgos de seguridad significativos en módems móviles

-

Ambientehace 3 días

Ambientehace 3 díasExtraen 1.2 toneladas de residuos no tradicionales y valorizables de basura del río Burío en Heredia

-

Economíahace 15 horas

Economíahace 15 horasMinisterio Público investiga a funcionarios de Sugef

-

Nacionaleshace 14 horas

Nacionaleshace 14 horasProyecto busca multar a quien sea rescatado tras ingresar a zonas prohibidas por SINAC