Tecnología

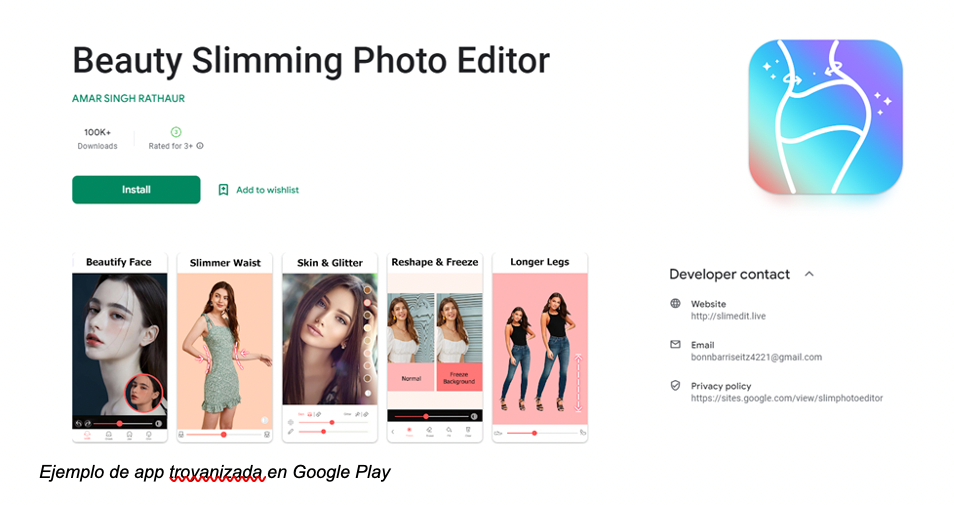

Troyano de suscripción se propaga a través de 11 apps de edición de fotos

Investigadores de Kaspersky han descubierto al menos 11 aplicaciones infectadas con este troyano que cuentan con más de 620,000 descargas.

Los investigadores de Kaspersky han descubierto una nueva familia de troyanos que se dirige a los usuarios de Google Play. El troyano de suscripción, denominado Fleckpe, se propaga a través de apps de edición de fotos y fondos de pantalla, suscribiendo al usuario desprevenido a servicios pagos. Fleckpe ha infectado más de 620,000 dispositivos desde que se detectó en 2022, con víctimas en todo el mundo.

De vez en cuando, aplicaciones maliciosas que parecen inofensivas se cargan en la tienda de Google Play. Entre estas se encuentran los troyanos de suscripción, que son algunos de los más complicados, y que a menudo pasan desapercibidos hasta que la víctima se da cuenta que le han cobrado por servicios que nunca tuvo la intención de comprar. Sin embargo, este tipo de malware frecuentemente llega a la tienda oficial de aplicaciones de Android. Dos ejemplos son la familia Joker y la familia Harly, recientemente descubierta.

La nueva familia de troyanos descubierta por Kaspersky, denominada “Fleckpe”, se propaga a través de Google Play bajo la apariencia de apps de edición de fotos, paquetes de fondos de pantalla y otras aplicaciones. Es más, suscribe al usuario a servicios pagos sin su consentimiento.

Datos de Kaspersky sugieren que el troyano ha estado activo desde 2022. Los investigadores de la empresa han encontrado al menos 11 aplicaciones infectadas con Fleckpe, que se han instalado en más de 620,000 dispositivos. Aunque las aplicaciones se eliminaron de la tienda de apps al publicarse el informe de Kaspersky, es posible que los ciberdelincuentes continúen implementando este malware en otras apps, lo que significa que el número real de instalaciones probablemente sea mayor.

La app infectada inicia una biblioteca nativa muy ofuscada que contiene un dropper malicioso responsable de descifrar y ejecutar una carga útil desde los activos de la aplicación. Esta carga útil establece una conexión con el servidor de comando y control de los atacantes y transmite información sobre el dispositivo infectado, incluidos los detalles del país y del operador. Subsecuentemente, se proporciona una página de suscripción paga y el troyano abre en secreto un navegador web e intenta suscribirse al servicio de pago en nombre del usuario. Si la suscripción requiere un código de confirmación, el malware accede a las notificaciones del dispositivo para obtenerlo.

De tal forma, el troyano suscribe a los usuarios a un servicio de pago sin su consentimiento, lo que provoca que la víctima pierda dinero. Curiosamente, la funcionalidad de la aplicación no se ve afectada y los usuarios pueden continuar editando fotos o configurando fondos de pantalla sin darse cuenta de que se les ha cobrado un servicio.

La telemetría de Kaspersky muestra que el malware se dirigió principalmente a usuarios de Tailandia, aunque también se encontraron víctimas en Polonia, Malasia, Indonesia y Singapur.

“Lamentablemente, los troyanos de suscripción solo han ganado popularidad entre los estafadores últimamente. Los ciberdelincuentes que los utilizan recurren cada vez más a mercados oficiales como Google Play para propagar su malware. La creciente complejidad de los troyanos les ha permitido eludir con éxito muchos controles antimalware implementados por los mercados, permaneciendo sin ser detectados durante largos períodos de tiempo. A menudo, los usuarios afectados no logran descubrir las suscripciones no deseadas de inmediato, y mucho menos descubrir cómo se realizó la suscripción en primer lugar. Todo esto convierte a los troyanos de suscripción en una fuente confiable de ingreso ilegal en los ojos de los ciberdelincuentes”, comentó Dmitry Kalinin, investigador de seguridad en Kaspersky.

Para evitar ser infectado por un malware de suscripción, los expertos de Kaspersky recomiendan:

- Tenga cuidado con las aplicaciones, incluso aquellas de mercados legítimos como Google Play y recuerde verificar qué permisos otorga a las aplicaciones instaladas; algunas de ellas pueden representar un riesgo para la seguridad.

- Instale en su teléfono un producto antivirus capaz de detectar este tipo de troyanos como Kaspersky Premium.

- No instale aplicaciones de fuentes de terceros o software pirateado. Los atacantes saben la preferencia de las personas por todo lo gratuito y la explotan a través de malware oculto en cracks, trucos y mods.

- En caso de que se detecte malware de suscripción en su teléfono, elimine la aplicación infectada de su dispositivo inmediatamente o desactívela si está preinstalada.

Obtenga más información sobre el malware Fleckpe en Securelist.com.

Tecnología

Desarrollarán simposio de aplicaciones de Inteligencia Artificial en la salud

Un espacio de discusión entre especialistas del Tecnológico de Costa Rica (TEC), la Caja Costarricense de Seguro Social (CCSS), el Centro Nacional de Alta Tecnología (CENAT) y la Universidad de Sao Paulo, Brasil, tendrá como punto principal el auditorio D3 del Campus Central del TEC.

Será el 19 de abril a partir de las 8 a.m. y hasta las 12 m.d. El horario de este encuentro que tendrá como uno de los panelistas principales al Dr. Alexandre Chiavegatto Filho, investigador en Inteligencia Artificial y Salud de la Universidad de Sao Paulo, Brasil, quien tratará el tema de inteligencia artificial en salud en Latinoamérica.

El evento tendrá además un panel de discusión denominado: “Oportunidades y retos para el desarrollo de la IA en Latinoamérica”.

Tecnología

Cinco fallas en ciberseguridad de emprendedores que amenazan el negocio

Con la creciente dependencia de la tecnología para gestionar negocios y llevar a cabo transacciones, los emprendedores y pequeños empresarios se enfrentan a desafíos únicos en cuanto a ciberseguridad. En el vertiginoso mundo empresarial, muchos emprendedores pueden pasar por alto aspectos críticos como la seguridad, lo que pone en riesgo tanto sus operaciones como sus sueños. La protección de los datos y la infraestructura digital se convierte en un pilar fundamental para asegurar el éxito y la continuidad del negocio.

La PyMEs representan más del 90% de las empresas en todo el mundo, generan entre 60% y 70% de las fuentes de empleo y el 50% del PIB nivel mundial. Este importante sector de la economía tiene una serie de desafíos, entre ellos, la necesidad de abordar adecuadamente las amenazas cibernéticas que enfrentan en su camino hacia el crecimiento y la consolidación.

En un emprendimiento, es común que tanto las cuentas online (correo electrónico, banca en línea, redes sociales) como los dispositivos personales sean utilizados como herramientas de trabajo. Aunque varios emprendedores suelen desconocer o practicar buenos hábitos digitales, sí reconocen la posibilidad de que alguna ciberamenaza ponga en riesgo a su negocio. De hecho, según un estudio de Kaspersky, en los últimos dos años, el 67% de las empresas en América Latina se han enfrentado a incidentes cibernéticos, muchos de ellos ocasionados por malos hábitos digitales. Algunos de ellos son:

Ignorar los riesgos de seguridad: como cualquier otra empresa, las PyMEs deben tener claridad sobre cuáles son sus riesgos en materia de ciberseguridad. Por ello vale la pena que realicen un inventario para identificar:

Cuántos equipos informáticos tienen y si son propios o rentados.

Todos los dispositivos que puedan estar conectados a Internet, incluyendo móviles

¿Dónde se almacena la información sensible de la empresa? De esta manera sabrás qué debes proteger.

No contar con las actualizaciones al día: Todo software, como Adobe, Microsoft Office, y sistemas operativos, como Windows, iOS, Android, en todos los dispositivos deben estar actualizados para evitar vulnerabilidades que puedan convertirse en una amenaza para la empresa.

Olvidar hacer copias de seguridad: Muchos emprendedores no realizan copias de seguridad de sus datos de forma regular o, en algunos casos, ni siquiera cuentan con un plan de respaldo. Esto los deja expuestos a la pérdida de información crítica en caso de un ciberataque, un fallo del sistema o un error humano, lo que puede tener un impacto directo en su reputación, funcionamiento e inclusive, generar costos muy elevados.

No capacitar a los colaboradores: Los empleados son la primera línea de defensa contra las amenazas cibernéticas. Es fundamental capacitarlos en prácticas básicas de seguridad, como la creación de contraseñas seguras y el reconocimiento de correos electrónicos fraudulentos. De acuerdo con una investigación de Kaspersky cerca de 2 de cada 10 ciberincidentes en empresas latinoamericanas son causados por empleados que violan las políticas de seguridad.

Utilizar soluciones de seguridad domésticas: Las soluciones de seguridad diseñadas para el hogar no son suficientes para proteger un negocio. Estas soluciones suelen carecer de las características y funcionalidades necesarias para defenderse eficazmente contra amenazas empresariales más avanzadas. Por ejemplo, Kaspersky Small Office Security protege contra el malware y revierte las actividades maliciosas, ayuda a mantener los servidores de archivos protegidos; protege los detalles de pago durante los pagos en línea y permite el cifrado para mantener los datos confidenciales protegidos en los dispositivos.

“La ciberseguridad es un aspecto fundamental que los emprendedores no pueden permitirse pasar por alto. Siempre que las empresas manejen datos que los ciberdelincuentes puedan monetizar, estas, por muy pequeñas o nuevas que sean, continuarán siendo objetivos atractivos para los ciberdelincuentes”, asegura Daniela Álvarez de Lugo, gerente general para Norte de Latinoamérica en Kaspersky. “Las estafas fin

ancieras y el robo de credenciales de acceso son las amenazas más comunes y no resolverlas puede resultar en un gran dolor de cabeza. Al adoptar prácticas sólidas de ciberseguridad y buscar soluciones diseñadas para sus empresas, los emprendedores pueden proteger sus activos comerciales y la vialidad de su negocio”.

Para más consejos de ciberseguridad, consulte el blog de Kaspersky.

Tecnología

Lexmark impulsa la innovación con impresoras diseñadaspara ofrecer versatilidad, sencillez y sostenibilidad

Lexmark, líder mundial en soluciones de imagen e IoT, anuncia hoy la Serie 9 de Lexmark, una familia de impresoras y productos multifunción (MFP) A3 en color diseñados por Lexmark que redefine decididamente la norma del sector.

Desarrollada a partir de la evolución de la reconocida tecnología A4 de Lexmark, la Serie 9 se centra en ofrecer versatilidad, simplicidad y sostenibilidad. La empresa comenzó con su galardonada tecnología A4 y la amplió durante años de desarrollo, pruebas e innovación. El resultado es una línea de dispositivos A3 muy sofisticados y con todas las funciones que son fáciles de usar, gestionar, mantener y con los que es sencillo sentirse plenamente satisfecho.

“Con la introducción de nuestra nueva plataforma A3 desarrollada internamente, la Serie 9 de Lexmark ofrece todas las ventajas de un dispositivo A4 más sencillo en un paquete A3 con todas las funciones”, afirma Melanie Hudson, Vicepresidenta Senior y Directora Comercial de Lexmark. “Y, por supuesto, la línea mantiene nuestro compromiso con los productos, servicios y soluciones confiables, duraderas, que ahorran costo y son seguras desde el diseño“.

Al ofrecer una amplia gama de funciones de accesibilidad, opciones intercambiables de manejo de papel y capacidades de software de flujo de trabajo, la Serie 9 de Lexmark ayuda a mejorar la productividad en cualquier entorno empresarial, ya sea que los dispositivos se encuentren en una oficina de atención al público, en una oficina administrativa, en una planta de ventas, en un entorno de atención médica, en una planta de fabricación o en cualquier otro lugar.

“La Serie 9 demuestra que la tecnología sofisticada no tiene por qué ser complicada”, afirma Matt Dollus, Vicepresidente de Marketing Global de Lexmark. “Esta nueva línea de impresoras y MFP es pionera en el sector.

La Serie 9 de Lexmark está compuesta por ocho modelos: Lexmark CX963, CX962, CX961, CS963, CX833, CX951, CX950 y MX953. Toda la línea de productos está diseñada para ser:

· Versátil y fácil de usar. La Serie 9 ofrece una amplia gama de tamaños de soporte (A6 a SRA3), ciclos de trabajo de gran volumen, un conjunto común de opciones modulares de manejo de papel, capacidades de acabado y funciones de color profesionales, incluida la calibración PANTONE®.

· Sencilla y fácil de administrar. La interfaz intuitiva de la Serie 9 agiliza los flujos de trabajo proporcionando instrucciones y alertas sencillas. Para el mantenimiento rutinario, los cartuchos de tóner se pueden sustituir con una sola mano, se muestran indicaciones visuales de fácil interpretación y los puntos de mantenimiento son de fácil acceso e identificación.

· Sostenible y con la que es fácil sentirse bien. El contenido total reciclado postconsumo (PCR) de la Serie 9 es del 56% en peso para los modelos básicos de MFP y del 73% en peso para los modelos básicos de impresoras, basado en el método de cálculo del IEEE; valores que representan el mejor índice del sector (*) El diseño que ahorra espacio y energía ayuda a reducir la huella de carbono. Toda la línea de dispositivos ha recibido la certificación ENERGY STAR®; y la certificación EPEAT™ está pendiente. Y todo procede de una compañía a la que la firma de análisis tecnológico Quocirca nombró líder en sostenibilidad, señalando con ello que Lexmark “establece un estándar notable en el sector.” (**)

· Construida para durar. La Serie 9 está diseñada y fabricada para durar siete años o más. El hecho de tener pocos componentes ayuda a reducir la probabilidad de fallos técnicos, a la vez que minimiza el tiempo de servicio que se requiere para las reparaciones y el mantenimiento. Los técnicos de servicio pueden realizar las 10 tareas de mantenimiento más comunes, incluso las más complejas, en menos de 15 minutos, según las pruebas realizadas por Lexmark.

Modelos disponibles a partir de junio

Está previsto que los modelos Lexmark CX963, CX962, CX961, CS963 y CX833 estén disponibles en junio a través de su canal de distribución. Está planificado que los modelos Lexmark CX951, CX950 y MX953 estén ya a disposición al público en el primer trimestre de 2025.

Para obtener más información, póngase en contacto con su representante de Lexmark o visite PartnerNet, el portal para socios de Lexmark.

Tecnología

Dispositivo audiovisual todo en uno para la supervisión y comunicación remotas

Axis Communications ha anunciado el lanzamiento de una cámara tipo domo multiusos que combina vídeo de calidad, audio bidireccional, analítica fácil de implementar e indicadores LED para mejorar la seguridad y la eficiencia operativa. Este dispositivo todo en uno permite optimizar la dotación de personal gracias a la vigilancia proactiva. Por ejemplo, puede utilizarse para la observación de pacientes mediante pantallas en entornos sanitarios. O para detectar personas merodeando en tiendas y responder a distancia.

La AXIS Q9307-LV Dome Camera incluye analítica para la detección de ataques de tos y voz estresada, lo que aporta una dimensión acústica a la gestión activa de incidentes. Es una solución fantástica para la supervisión y la comunicación remotas. Con AXIS Live Privacy Shield, es posible supervisar actividades a distancia y proteger la privacidad en tiempo real. Además, incluye un indicador LED de vídeo y un LED de audio para que se vea claramente cuándo está grabado la cámara y cuándo se está utilizando el audio.

Incorpora Lightfinder 2.0, Forensic WDR y OptimizedIR, por lo que ofrece una alta calidad de imagen en 5 Mpx en todo tipo de condiciones de iluminación. Con cuatro micrófonos integrados y un altavoz con cancelación de eco, este dispositivo audiovisual todo en uno es garantía de una comunicación de audio bidireccional clara con supresión de ruido avanzada. Todo ello permite transmitir y recibir audio sin complicaciones, incluso desde instalaciones remotas.

Principales características:

• Vídeo en 5 Mpx con audio bidireccional

• Analítica de audio y vídeo preinstalada

• Supervisión remota con protección de la privacidad

• Resistencia a la limpieza química

• Rentable dispositivo todo en uno

Esta cámara tipo domo multiusos es una solución rentable y, como consta de un solo dispositivo, la instalación es muy sencilla. Además, la analítica de vídeo y audio está incluida sin ningún coste adicional. Es un dispositivo a prueba de agresiones y puede limpiarse a diario con detergentes químicos sin deteriorar el plástico. Además, Axis Edge Vault, una plataforma de ciberseguridad basada en hardware, protege el dispositivo y la información delicada para evitar el acceso sin autorización.

Tiene más información sobre este dispositivo audiovisual todo en uno aquí https://bit.ly/4cMGpgr

Tecnología

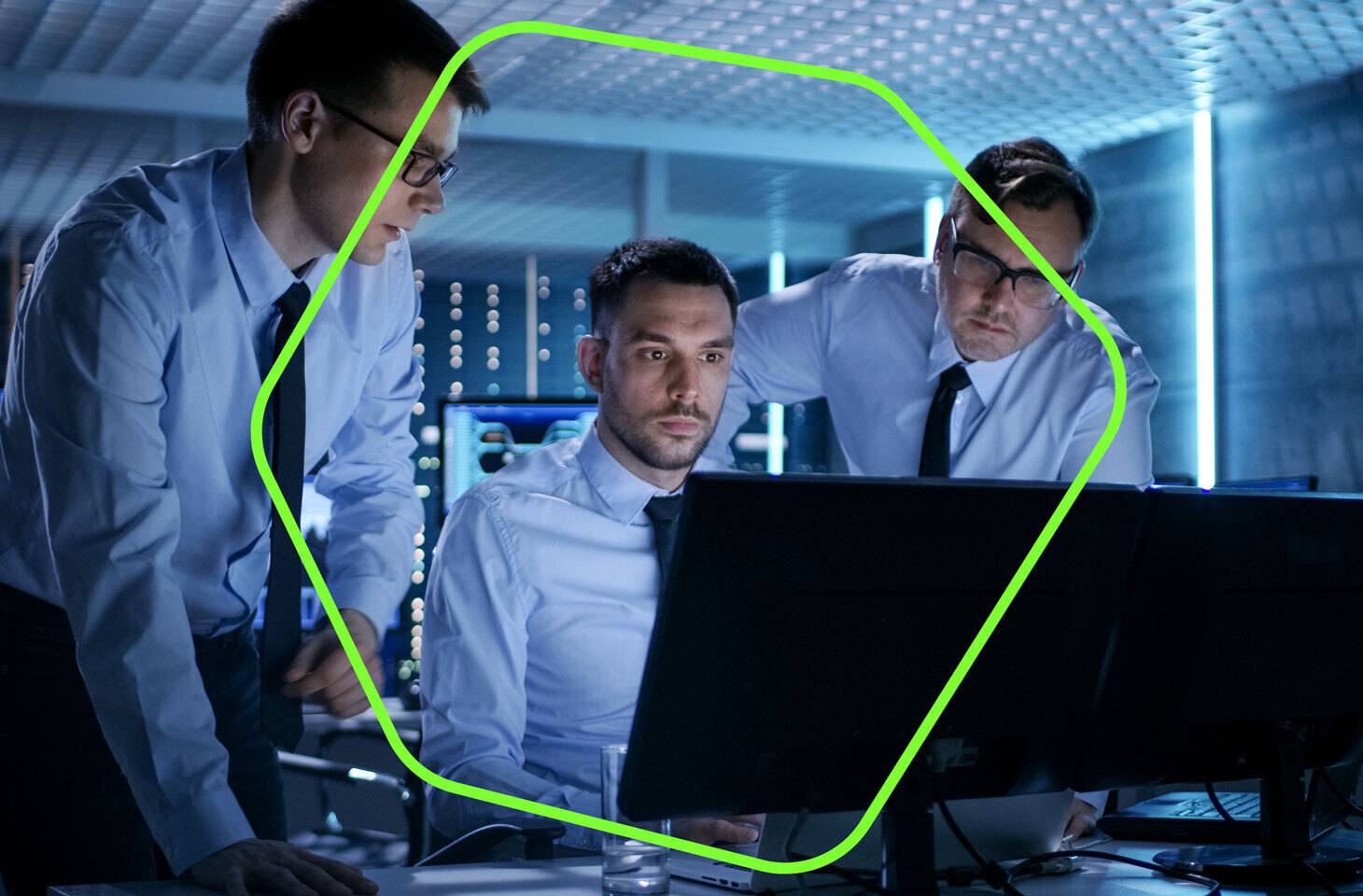

Llega Kaspersky Next, la nueva línea de productos emblemáticos para empresas

Kaspersky presenta su nueva línea de productos empresariales, Kaspersky Next, la cual combina una sólida protección de endpoints con la transparencia y velocidad de EDR (Endpoint Detection and Response), más la visibilidad y eficiencia de las herramientas de XDR (Extended Detection and Response). Ahora, los clientes pueden seleccionar entre tres niveles de protección según las necesidades del negocio, la complejidad de su infraestructura de TI y los recursos que dispongan.

En un panorama de ciberamenazas en constante evolución, es vital que las empresas cuenten con una solución integral de ciberseguridad en la que puedan confiar y depender para una protección eficaz. Según el Informe de modernización de SOC y XDR de Enterprise Strategy Group, las empresas todavía tienen dificultades para encontrar herramientas de seguridad de la información que puedan detectar e investigar amenazas avanzadas con anticipación.

Kaspersky Next es una nueva línea de productos de ciberseguridad que ofrece una potente protección de endpoints equipada con capacidades de Inteligencia Artificial (AI) e Inteligencia de Amenazas proporcionada por un equipo local, junto con tecnologías EDR y XDR a clientes corporativos de diferentes tamaños y sectores. Como las soluciones de ciberseguridad más avanzadas y efectivas, EDR y XDR ayudan a las empresas a afrontar los ataques más frecuentes, evasivos y complejos, brindándoles a las empresas visibilidad total, control, respuesta rápida y búsqueda proactiva de amenazas.

Kaspersky Next es independiente de la implementación y permite instalaciones tanto en la nube como en un servidor corporativo local (on premise). Las empresas pueden manejarla mediante una consola optimizada para realizar rápidamente tareas básicas de ciberseguridad o mediante una consola de nivel empresarial con controles más granulares y monitoreo avanzado.

La nueva línea de productos ayuda a las empresas a desarrollar funciones cruciales de ciberseguridad para brindar una protección robusta contra amenazas (ransomware, malware), filtraciones de datos, así como evitar la penetración de la infraestructura, como el compromiso del correo electrónico empresarial (BEC, por sus siglas en inglés), ataques a la cadena de suministro, exploits y otras vulnerabilidades.

Kaspersky Next incluye múltiples funciones de automatización, como monitoreo y bloqueo de la nube, manejo de vulnerabilidades y parches, verificación de IoCs y manuales de estrategia que ayudan a las empresas no sólo a respaldar la detección y remediación efectiva de amenazas nuevas y complejas, sino también a reducir significativamente la carga de los equipos de ciberseguridad, minimizando así el número de tareas rutinarias de ciberseguridad.

Kaspersky Next incluye actualmente tres niveles de productos:

Kaspersky Next EDR Foundations proporciona una poderosa protección de endpoints que identifica y neutraliza las amenazas antes de que puedan dañar los procesos comerciales. Los controles de seguridad flexibles y sencillos y los escenarios de TI integrados permiten usarla sin intervención y a las empresas personalizar sus políticas de seguridad para satisfacer sus necesidades únicas.

Este nivel se recomienda para empresas donde la seguridad de la información está a cargo de los departamentos de TI.

Kaspersky Next EDR Optimum ofrece una amplía protección para entornos basados en la nube y extiende las capacidades de respuesta e investigación para permitir que las empresas con un pequeño equipo de seguridad puedan crear procesos esenciales de respuesta a incidentes con recursos mínimos.

Este nivel es recomendado para empresas con equipos pequeños de ciberseguridad.

Kaspersky Next XDR Expert agrega, analiza y correlaciona datos de diversas fuentes en la infraestructura de TI de una organización, lo que ofrece visibilidad en tiempo real, así como conocimientos profundos sobre la evolución de los riesgos cibernéticos emergentes, lo que permite detectar las amenazas avanzadas de manera temprana y automatizar la respuesta. Es una solución de ciberseguridad sólida que también puede integrarse con otras tecnologías, inclusive de otros fabricantes.

Esta solución es recomendada para empresas con equipos experimentados en ciberseguridad o Centros de Operaciones de Seguridad (SOC).

Kaspersky Next es parte del ecosistema de productos B2B de la empresa y está diseñada para ser directamente compatible con otras soluciones y servicios de Kaspersky. Con la creciente demanda de una protección de ciberseguridad más completa, las empresas también pueden migrar fácilmente de un nivel a otro, según sus requisitos de ciberseguridad.

“El lanzamiento de Kaspersky Next tiene dos significados importantes: la llegada de la solución XDR y la reinvención de toda nuestra oferta de soluciones corporativas, marcando el comienzo de un nuevo capítulo en nuestra historia como proveedores empresariales. Kaspersky Next simplifica las tecnologías EDR y XDR para empresas y organizaciones de todos los tamaños. Estamos brindando la mejor protección, impulsada por nuestra experiencia exclusiva, a todos los clientes, desde aquellos que no cuentan con profesionales de ciberseguridad hasta aquellos que cuentan con equipos especializados. Nuestro objetivo es permitir a las empresas desarrollar mejores estrategias de protección, junto a una seguridad confiable y rentable que se adapte a sus necesidades”, afirma Claudio Martinelli, director general para las Américas en Kaspersky.

Para obtener más información sobre Kaspersky Next, visite el sitio web.

Tecnología

Cámara de doble sensor permite vistas simultáneas en dos direcciones

Axis Communications anuncia una cámara multidireccional de doble sensor diseñada para ofrecer excelentes vistas panorámicas y una cobertura detallada ampliada, todo el día e incluso en condiciones de luz difíciles.

Esta cámara compacta AXIS P4708-PLVE ofrece dos canales 4K y una velocidad de fotogramas de 30 fps. Con Lightfinder y Forensic WDR, garantiza imágenes nítidas y claras en condiciones de luz difíciles o deficientes. Esta cámara con IA incluye una unidad de procesamiento de aprendizaje profundo (DLPU). Esto permite mejorar las capacidades de procesamiento y almacenamiento y hace posible recopilar y analizar aún más datos que antes en el perímetro. También proporciona valiosos metadatos que facilitan capacidades de búsqueda forense rápidas, sencillas y eficientes para vídeo en vivo o grabado. Además, gracias a AXIS Object Analytics, es posible detectar y clasificar personas, vehículos y tipos de vehículos; todo ello adaptado a necesidades específicas.

Principales características:

-Cámara multidireccional 2x4K, con una dirección IP.

-Soporte para análisis de IA.

-luminación IR de 360° y zoom 2,5x.

–Axis Lightfinder y WDR forense.

-Axis Edge Vault protege el dispositivo

Esta rentable cámara panorámica cuenta con dos cabezales de cámara en una sola cámara, por lo que solo hay una cámara para instalar, un cable para dibujar, una dirección IP, una licencia de software de gestión de vídeo (VMS) y solo una licencia para cualquier análisis.

Además, Axis Edge Vault, una plataforma de ciberseguridad basada en hardware, protege el dispositivo y la información confidencial contra el acceso no autorizado.

La cámara estará disponible a través de los canales de distribución de Axis en el segundo trimestre de 2024.

Tecnología

Nuevas herramientas de TIC´s permiten combatir riesgos durante la transformación digital

Las nuevas herramientas de la Tecnología de la Información y la Comunicación (TIC’s), como la Inteligencia Artificial, Machine Learning, Deep Learning, Data Analytics y Robótica representan una poderosa arma para reducir los riesgos en una amplia gama de sectores en el ámbito público y privado.

De acuerdo con Julio R. Jolly Moore, Socio Director de Global Advisory Solutions (GLOADSO) y Representante autorizado de TeamMate® de Wolters Kluwer Financial Services, la tendencia de los últimos años hacia la digitalización en una gran cantidad de ámbitos como pago de servicios, trámites en las instituciones públicas y gestiones financieras -para citar unos pocos ejemplos- abrió un “escenario inédito que facilita la vida de los ciudadanos, pero también implica una serie de nuevos riesgos como posibles ciberfraudes, robo de información personal o suplantaciones de identidad”

“La innovación y la transformación digital permiten a los auditores ser más eficientes, al poder contar con capacidad de evaluar un mayor número de controles y para identificar y evaluar un mayor número de riesgos, de manera automatizada y dentro de márgenes de tiempo significativamente menores”, indicó el Socio Director de GLOADSO.

Esas ventajas de las nuevas TIC’s fueron expuestas por Julio R. Jolly Moore durante el Congreso Nacional de Auditores Internos de Panamá 2024 que se denominó Ruta para la Transformación de la Auditoría Interna.

Según la consultora Mordor Intelligence el volumen del mercado de la transformación digital en el mundo alcanzará la cifra de $USD 4,46 billones en el 2029 con un crecimiento promedio anual de 24,6 por ciento entre los años 2024 y 2029.

“Con la introducción de la Industria 4.0 en el sector manufacturero, numerosas fábricas están adoptando la tecnología digital para mejorar, automatizar y actualizar todo el proceso. La tecnología de la Industria 4.0, como la robotización, ya es algo habitual en muchas empresas”, indica Mordor Intelligence.

Esa firma consultora de mercados prevé que el uso cada vez mayor de dispositivos de Internet de las Cosas (IoT, siglas en inglés) en las empresas acelere la transformación digital en diversas industrias como estima “el Informe Anual de Internet de Cisco, estima que alrededor de 30 mil millones de dispositivos y servicios conectados a la red para el 2023. Los dispositivos IoT representaron el 50% (14,7 mil millones) de todos los dispositivos en red para 2023”.

Cambio de modelo

El Socio Director de GLOADSO indicó que al momento deimplementar nuevas tecnologías, un Director de Auditoría Interna debe asegurar que los auditores internos reciban la formación apropiada para emplear esos recursos tecnológicos de forma eficaz.

Según las nuevas normas globales del Instituto de Auditores Internos Global “Un director de Auditoría Interna debe colaborar con las Funciones de Tecnología de la Información y de Seguridad de la Información para asegurar que los recursos tecnológicos se implementen correctamente y operen de forma eficaz”, detalló Jolly Moore.

Para el especialista en auditoría la digitalización de muchos de los procesos de la vida cotidiana que antes eran realizados de manera “manual” o presencial implica grandes ventajas para los usuarios y las empresas; pero al mismo tiempo, crea nuevos desafíos.

“Claramente esta tendencia llegó para quedarse, no hay marcha atrás, por eso, tenemos que adaptarnos y sacarle el mejor provecho posible. En ese sentido dentro de todas las fases de los procesos de auditoría interna la incorporación de la auditoría continua, inteligencia artificial (AI), “Machine Learning”, “Deep Learning”, “Data Analytics” y robótica (RPA) representan recursos de apoyo importantes; por ejemplo, para prevenir y detectar operaciones sospechosas en el sector financiero de un banco donde diariamente se llevan a cabo miles de transacciones”, precisó el Socio Director de GLOADSO.

El experto señaló también que la transformación digital facilita el desarrollo de auditorías más efectivas y ágiles, considerando la velocidad de los riesgos y las iniciativas de negocio que cada vez son más disruptivas.

Tecnología

Región plagada de mensajes de SMS y WhatsApp falsos

Con más de 286 millones de intentos de ataques de phishing en 2023, Latinoamérica sigue siendo una de las regiones más atacadas con mensajes falsos enviados principalmente a través de SMS y WhatsApp. En el caso de Centroamérica y Caribe, las cifras son relevantes, por ejemplo en República Dominicana se registraron 2.2 millones, Panamá contabilizó 1.7 millones, Guatemala y Costa Rica con 1.4 millones y El Salvador 544 mil. Esta táctica criminal tiene como objetivo engañar a personas desprevenidas para provocar daños financieros y robar su información personal. Por lo general, estas estafas utilizan promociones, mensajes falsos de bancos u ofertas de trabajo atractivas. Por ello, Kaspersky brinda una serie de consejos sobre cómo detectar las trampas de los ciberdelincuentes y cómo protegerte de ellas.

Los ataques de phishing comienzan con los cibercriminales enviando un mensaje falso (vía SMS o WhatsApp) con un enlace a una página web falsa -los temas son variados: volver a registrar una contraseña bancaria, una compra que la víctima no ha realizado o una promoción con grandes descuentos-. El objetivo de los estafadores es conseguir que la víctima acceda al enlace, que será una página falsa muy similar a la real, en la que se pedirán datos bancarios, como de una tarjeta de crédito, o credenciales de acceso -algunas páginas incluso solicitan el pago de una supuesta tasa para obtener un premio o beneficio-. Si la víctima completa el formulario, los datos serán robados.

“El phishing es una de las estafas más comunes en Latinoamérica debido a su facilidad de creación y bajo costo. La eficacia de esta amenaza se ve magnificada por la creatividad de los ciberdelincuentes, que inventan excusas convincentes para sus tácticas. Detectar y bloquear el phishing es esencial para evitar que seamos víctimas. Para los usuarios, esto significa proteger su dinero y evitar el uso indebido de su identidad digital. Sin embargo, las empresas enfrentan un riesgo mayor, ya que el phishing puede resultar en el robo de las credenciales de sus empleados, dando a los criminales acceso a la red corporativa para robar datos confidenciales o instalar ransomware”, explica Fabio Assolini, director del Equipo Global de Investigación y Análisis para América Latina en Kaspersky.

Tecnología

La experiencia del cliente ahora es tecnológica

La tecnología ha sido un factor clave para el desarrollo del sector de servicios en los últimos años. El uso de los más recientes avances y herramientas han modificado notablemente la experiencia de los clientes, así como la gestión de los negocios. Adoptar las últimas tecnologías aporta, además, una ventaja competitiva en un espacio cada vez más concurrido donde cualquier valor de diferenciación es de vital importancia.

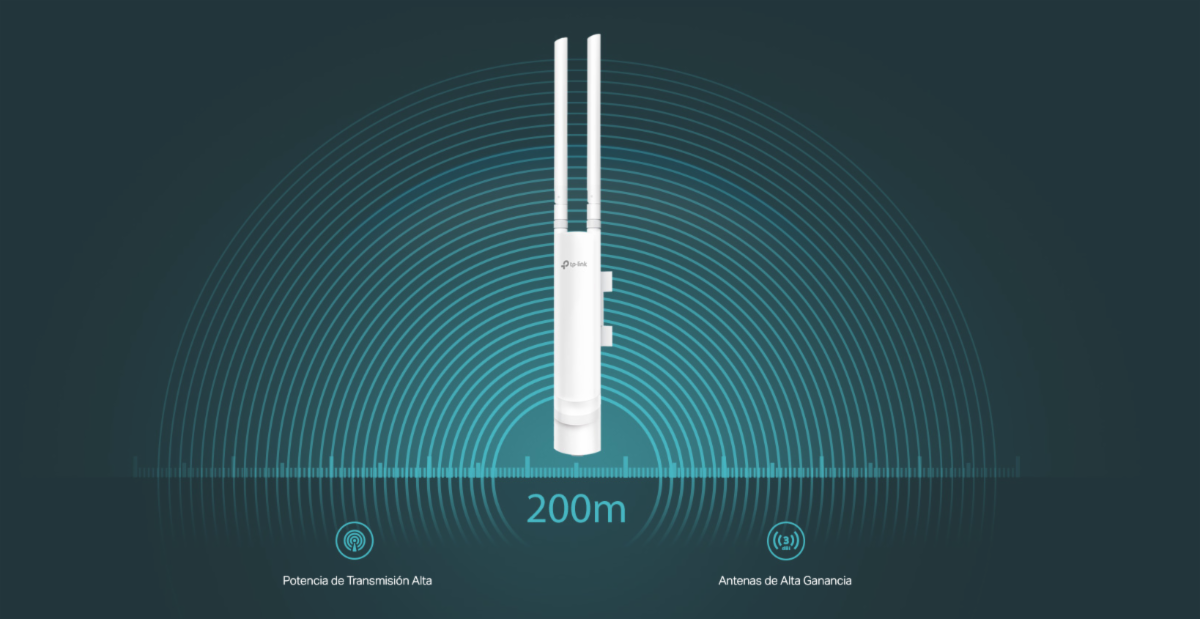

No obstante, para que todos estos avances tengan un impacto real en el negocio, beneficiando a empresas de servicio y clientes por igual, debe existir una base tecnológica que sustente el progreso. En la época de Internet, una infraestructura de red estable y potente se convierte en pilar fundamental.

En TP-Link como ejemplo vamos a dar el del segmento de la hotelería que combina la experiencia única del cliente y la necesidad de una buena gestión de los negocios. Sin embargo, puede aplicarse a cualquier otra industria como la de restaurantes, cafés, tiendas de moda, supermercados, etc.

¿Cómo dar al cliente una experiencia única que lo invite a regresar siempre en un hotel?

Las necesidades de red de los hoteles van mucho más allá de gestionar la ocupación, según hemos podido detectar en TP-Link. Hoy en día, contar con una conexión inalámbrica estable y rápida es fundamental para ofrecer servicios tanto de Wi-Fi corporativo como para uso de los huéspedes, IPTV, casting, cámaras de seguridad, redes administrativas, IoT, VoIP y aquellos que están por venir por la evolución tecnológica.

Mediante una conexión Wi-Fi, los hoteles pueden ofrecer servicios de entretenimiento multimedia a los huéspedes como el casting y la IPTV. El casting es la capacidad de enviar contenido desde un dispositivo portátil a un televisor o un altavoz haciendo uso de la red. Los hoteles pueden instalar Smart TVs en cada habitación con capacidad de casting de contenidos. De esta forma, el hotel puede aprovechar esta función para personalizar esta interfaz con su propia imagen de marca y promocionar ofertas y servicios de todo tipo.

La oferta de estos servicios mejora la satisfacción y la fidelización de los clientes, que pueden disfrutar de sus contenidos favoritos en la comodidad de su habitación, personalizando su experiencia. Para los empresarios, esto reduce los costes y el mantenimiento de los equipos de televisión, que pueden ser sustituidos por dispositivos más sencillos y económicos que se conectan al puerto HDMI y se controlan desde el móvil.

El teléfono es un elemento importante tanto para los profesionales del hotel como para los huéspedes. Tradicionalmente, las centralitas telefónicas de los hoteles se caracterizaban por contar con un sistema analógico, compuesto por complejos paneles de control y cableado coaxial, que se utilizaba para conectar los distintos teléfonos al teléfono integrado del hotel.

Gracias al uso de una infraestructura de red como la de TP-Link Omada, ahora se instala un sistema telefónico virtual basado en el VoIP (Voice over Internet Protocol), que es el término utilizado para describir comunicaciones válidas para el intercambio de llamadas telefónicas, voz y otras formas de comunicación a través de Internet.

Haciendo uso de herramientas tecnológicas más avanzadas, se encuentra la automatización, elemento fundamental para la gestión inteligente de hoteles y negocios. Para hacer uso de estos avances, los empresarios se valen de programas que facilitan tareas como la gestión de reservas, la programación del personal, el seguimiento de inventario, el control de los costes y la generación de informes.

La gestión inteligente y automatizada se basa en la digitalización de los procesos y los datos del sector de la hotelería, que se consigue haciendo uso de dispositivos y sensores como cámaras de videovigilancia inteligentes o lectores de tarjetas, que capturan y envían los datos a los sistemas de gestión.

Haciendo uso de la inteligencia artificial y el aprendizaje automático (machine learning) es posible ofrecer a sus clientes un servicio más personalizado. Por ejemplo, mediante el uso de chatbots o asistentes virtuales pueden proporcionar asistencia y atención al cliente de forma instantánea y automatizada.

Ventajas y requisitos de la infraestructura de red en la industria de serivicios

Como hemos visto en TP-Link, disponer de una red actualizada y ajustada a los servicios que necesitan de conexión a internet es una herramienta indispensable para el sector hotelero en la actualidad, ya no solo para aplicar todos los avances tecnológicos que están modificando el sector, sino para proporcionar a los clientes una conexión a Internet rápida y segura.

Contar con redes Wi-Fi de calidad permite además a los empresarios la posibilidad de ofrecer servicios adicionales como acceso a IPTV, Casting, Wi-Fi de alta velocidad o la reserva de actividades adicionales, que suponen una mejor experiencia para los clientes. A su vez, las redes Wi-Fi ayudan a reducir los costes operativos del hotel mediante el uso de herramientas digitales de gestión hostelera, como el Check-In automático o la comunicación de servicios a través de Digital Signage. Con ello se mejora a su vez el control de los recursos, como el consumo energético, la seguridad o el mantenimiento.

Para que todos estos sistemas y ventajas funcionen, la estructura de red del negocio debe garantizar la cobertura en todo el espacio y una velocidad de conexión adecuada. En TP-link contamos con los productos adecuados para crear una red preparada para la alta densidad de la hostelería, con facilidad de instalación y gestión.

La solución TP-Link Omada proporciona una red de alta estabilidad y seguridad para garantizar la seguridad ininterrumpida de los datos comerciales y de los huéspedes. A su vez ofrece cobertura Wi-Fi completa en todas las áreas, incluidas aquellas al aire libre como estacionamiento y piscinas.

En definitiva, la solución TP-Link Omada permite la administración de manera centralizada de los puntos de acceso, conmutadores, enrutadores, todo controlado desde una única interfaz fácil de usar. Su sencillo montaje, soporte PoE y apariencia refinada la convierten en la más avanzada y mejor solución de instalación de red para la industria de servicios.

Tecnología

Mitad de las empresas latinoamericanas carece de personal calificado en ciberseguridad

Según el estudio de Kaspersky “El perfil del profesional de seguridad de la información en la era moderna”, el 48% de las empresas latinoamericanas se enfrenta a un déficit de profesionales calificados en ciberseguridad. La carencia de personal en la materia se centra en los investigadores de seguridad de la información, los especialistas en inteligencia e investigación en seguridad y los analistas de malware.

A medida que aumentan la frecuencia y la complejidad de los ataques y crece la demanda de profesionales de la seguridad de la información en las empresas, disminuye el número de trabajadores que cumplen los requisitos de la empresa en cuanto a competencias y nivel de conocimientos. Estudios realizados por empresas de ciberseguridad y organizaciones internacionales ya han puesto de manifiesto la falta de profesionales de InfoSec. La investigación llevada a cabo por (ISC)2 cybersecurity workforce study reveló que el déficit de mano de obra era de casi 4 millones de trabajadores de InfoSec en 2022.

En este sentido, Kaspersky ha llevado a cabo su propia investigación con el fin de evaluar el estado actual del mercado laboral y analizar las razones exactas de la escasez de competencias en ciberseguridad. Este estudio encuestó a más de 1,000 profesionales de InfoSec de todo el mundo.

El estudio reveló que el 48% de las empresas encuestadas en América Latina describen sus equipos de ciberseguridad como “algo” o “significativamente escasos de personal”. A nivel global, el promedio es del 41%, siendo las empresas rusas las que reportan la mayor escasez de personal de ciberseguridad (67%), mientras las instituciones norteamericanas las que reportan la más baja.

En general, los encuestados en América Latina afirmaron que los puestos con menos personal especializado son los investigadores de seguridad de la información (36%), especialistas en inteligencia e investigación en seguridad (35%) y analistas de malware (27%).

Los trabajadores del Centro de Operaciones de Seguridad (SOC), de la Evaluación de la Seguridad y de la Seguridad de la Red están ligeramente menos faltos de personal, con un 25% y un 24% respectivamente. Asimismo, la función con el menor número de vacantes en América Latina es la de seguridad en redes (19%).

A nivel mundial, cuando se trata de las necesidades en ciberseguridad de los distintos sectores, el público es el que más profesionales de ciberseguridad demanda y admite que casi la mitad (46%) de los puestos de infoseguridad que necesitan siguen sin cubrirse. Las industrias de las telecomunicaciones y los medios de comunicación carecen de personal suficiente en un 39%, seguidos por el comercio minorista y mayorista y la sanidad, con un 37% de sus puestos por cubrir. Los sectores con menos vacantes en Infosec son el de TI (31%) y el de servicios financieros (27%), aunque, alarmantemente, las cifras aun rondan cerca de un tercio.

“Para reducir la escasez de profesionales calificados en InfoSec, las empresas ofrecen salarios elevados, mejores condiciones de trabajo y bonificaciones. Sin embargo, los resultados de la investigación muestran que estas medidas no siempre son suficientes. El ritmo de crecimiento del mercado TI en algunas regiones en desarrollo está cambiando tan rápidamente, que el mercado laboral no puede conseguir educar y formar a los especialistas adecuados con las habilidades y conocimientos necesarios en unos plazos tan ajustados. Por el contrario, los países con economías desarrolladas y empresas maduras no informan de un déficit tan agudo de profesionales de InfoSec, ya que sus índices están por debajo de la media del mercado”, comenta Vladimir Dashchenko, Evangelista de Seguridad, ICS CERT, en Kaspersky.

Para minimizar las consecuencias negativas de la escasez de personal de ciberseguridad, los expertos de Kaspersky recomiendan:

Adoptar servicios de seguridad gestionados como Kaspersky Managed Detection and Response (MDR) o/y Incident Response para obtener experiencia extra sin necesidad de contrataciones adicionales. Esto ayuda a protegerse contra ciberataques e investigar incidentes incluso si la empresa carece de trabajadores de seguridad.

Invertir en cursos de ciberseguridad para el personal de la empresa con el objetivo de mantenerlos al día con los conocimientos más recientes. Con la formación de Kaspersky Expert, los profesionales de InfoSec pueden avanzar en sus habilidades y ser capaces de defender a las compañías frente a los ataques.

Utilizar simuladores interactivos para poner a prueba los conocimientos y evaluar la forma de pensar en situaciones críticas. Por ejemplo, con el nuevo juego interactivo de Kaspersky sobre ransomware se puede observar la forma en que el departamento de TI de la empresa despliega, investiga y responde frente a un ataque y toma decisiones con el personaje principal del juego.

Utilizar soluciones centralizadas y automatizadas como Kaspersky Extended Detection and Response (XDR) para reducir la carga del equipo de seguridad de TI y minimizar la posibilidad de cometer errores. Al agregar y correlacionar datos de múltiples fuentes en un solo lugar y utilizar tecnologías de aprendizaje automático, estas soluciones proporcionan una detección eficaz de amenazas y una rápida respuesta automatizada.

El informe completo sobre el estado del mercado laboral de InfoSec está disponible en el blog de Kaspersky.

Tecnología

Axis Communications premiada con certificación Great Place To Work 2024

Por segunda ocasión, Axis Communications obtuvo la certificación Great Place To Work (GPTW), al ser considerada como un gran lugar para trabajar en México, en la categoría “menos de 50 colaboradores”.

Great Place To Work Institute, consultora líder en transformación de culturas organizacionales con presencia en 107 países, dio a conocer el listado de “Las Mejores empresas para trabajar en México 2024”. En dicho ranking, Axis Communications se posicionó como una empresa líder en promover una cultura organizacional ejemplar, gracias a sus políticas, prácticas e iniciativas que impulsan una óptima calidad de vida para sus colaboradores tanto fuera como dentro de su organización.

Leopoldo Ruíz, director regional para América Latina de la empresa, celebró la certificación y premio, y agradeció profundamente a los colaboradores de la empresa en México por su opinión tan valiosa y positiva sobre la empresa a la que pertenecen. “En Axis, estamos felices por tan buenos resultados. Nosotros siempre hemos estado orgullosos de nuestra cultura empresarial. Esta certificación la ganamos en 2022 y ser de nuevo un Great Place To Work sólo lo confirma. Siempre será muy importante que nuestro equipo vea a Axis como una empresa con un propósito para su propio beneficio como y para construir un mundo más inteligente y seguro.”

De acuerdo con los resultados de la encuesta de satisfacción realizada por GPTW, el 100% de los colaboradores de Axis Communications encuestados en México consideran que es un gran lugar para trabajar, en comparación con el 59% de los empleados que forman parte de una empresa típica basada en dicho país.

Al respecto, Claudia Hernández, Gerente de Recursos Humanos para Latinoamérica de la empresa, reconoció la alta tasa de participación y reafirmó su compromiso con los colaboradores de Axis tanto en México como en la región, en continuar posicionando a la empresa como una organización que trabaja en favor de ellos.

“Aceptamos con mucha satisfacción este premio. Tener la certificación Great Place To Work confirma que vamos por buen camino. Nosotros seguiremos esforzándonos para seguir haciendo las cosas bien y en favor de las personas que son parte de nuestro equipo. Axis es líder del sector de seguridad y videovigilancia a nivel mundial y esto no sería posible si no fuera gracias a que su competitividad también se basa en los beneficios y las condiciones que crean un ambiente que inspira y motiva a nuestros colaboradores a dar lo mejor de sí día con día.”

La consultora también llevó a cabo la encuesta de la satisfacción en 32 países de Europa, Medio Oriente y África, y en donde también opera la empresa de tecnología, y en la que exitosamente también obtuvo la certificación Great Place To Work.

Tecnología

La pérdida de datos puede costar más de 1 millón de dólares a las empresas

Cifras de Kaspersky revelan que el costo promedio de un incidente de fuga de datos asciende a $1.23 millones de dólares para las grandes empresas y a $120,000 dólares para los pequeños negocios, lo que destaca la necesidad de que las organizaciones sigan adoptando una protección proactiva de su información, iniciando por medidas básicas, como la creación de copias de seguridad. Esta es una regla esencial que debe ser parte del protocolo de ciberseguridad de todas las organizaciones, sin importar su tamaño o sector, para salvaguardar información sensible, como registros financieros, propiedad intelectual, datos de clientes y empleados, entre otros, así como evitar interrupciones operativas, multas y daños a su reputación.

La red de una organización hoy se compone cada vez más de tecnologías y dispositivos conectados a Internet, lo que no solo hace que sus operaciones sean más eficientes, sino que también agregan puntos potencialmente vulnerables que pueden poner los datos corporativos en peligro. La importancia de tomar medidas de seguridad proactivas es aún más relevante al considerar que, recientemente, expertos de Kaspersky alertaron que el ransomware persistirá como la principal amenaza para las empresas este año, dirigiendo sus ataques principalmente a entidades financieras, así como a empresas de logística y transporte.

En la mayoría de los casos, un ataque de ransomware acarrea consecuencias graves para las empresas: además de las pérdidas financieras, costos de recuperación, suspensión de procesos y operaciones, el bloqueo y, últimamente, robo de datos que conlleva este tipo de ataques puede causar daños en su reputación y en la relación con sus clientes, proveedores y reguladores locales. Por eso, aunque no se les considera en la primera línea de defensa y se aplazan constantemente, crear copias de seguridad sigue siendo una medida esencial para resguardar los activos empresariales y recuperarlos con la mayor rapidez posible cuando sea necesario.

“La pérdida o exposición de información corporativa y de clientes por la vulneración de datos es uno de los aspectos más desafiantes para las organizaciones. Si alguno de los dispositivos empresariales presenta dificultades técnicas o se encuentra intervenido de forma maliciosa, tener una copia de seguridad en otro equipo de respaldo podría ser la medida preventiva más importante para ese momento. Además, es fundamental que las copias de respaldo estén cifradas y protegidas por credenciales exclusivas y para que un ataque no llegue a alcanzarlas. Recordemos que el tiempo de recuperación significa tiempo de inactividad, lo que puede costarle a una organización más que pérdidas monetarias”, comentó Claudio Martinelli, director general para las Américas en Kaspersky.

Kaspersky comparte cinco consejos para que las empresas realicen copias de seguridad que les permitan seguir operando ante cualquier eventualidad:

Crear varias copias de seguridad de datos críticos utilizando diferentes tipos de almacenamiento. Guardar los archivos originales y sus copias de seguridad en el mismo lugar podría llevar a tu organización a perder todo en un solo incidente. Por eso, es recomendable que se realicen al menos dos copias de seguridad: una local en un disco duro externo y otra en una ubicación segura en la nube. Es importante utilizar herramientas extraíbles o externas, en lugar de que estén conectados al sistema. De este modo, la copia de seguridad estará protegida frente a borrados accidentales y amenazas de malware.

Cifrar las copias de seguridad. A pesar de que son una medida de protección, no están a salvo de las amenazas. Es importante cifrarlas pues, en caso de que se vean comprometidas, serán indescifrables e inútiles para los atacantes. Deben hacerse especialmente con datos sensibles, como registros financieros o información de identidad personal de clientes y colaboradores, por ejemplo, números de seguridad social, que pueden conducir al robo de identidad.

Hacer copias de seguridad con regularidad de todos los dispositivos corporativos. Cuanto más se utilicen los equipos de una empresa, con mayor frecuencia se deberían realizar copias de seguridad, puede ser diario o, al menos, de forma semanal. Si los dispositivos se usan con menos frecuencia, se deberían hacer copias de seguridad al menos una vez al mes.

Proteger la información corporativa sensible de manera integral. Las copias de seguridad son absolutamente necesarias, pero deben hacerse correctamente, con cuidado y con ensayos de recuperación. Es importante capacitar a los empleados con conceptos básicos de ciberseguridad entre ellos, la importancia de realizar copias de seguridad: con qué frecuencia se realizan, dónde se almacenan y cómo reiniciar las operaciones rápidamente. La protección proactiva que evite que las amenazas se afiancen en la red es imprescindible.

Para las PyMEs, los expertos recomiendan utilizar soluciones, como Kaspersky Small Office Security, que brindan protección de datos y servidores ante distintos riesgos, incluyendo los errores humanos y clics accidentales. En el caso de las grandes empresas, estas deben utilizar herramientas adaptables contra amenazas avanzadas dirigidas y que ofrecen tecnologías especializadas que bloquean automáticamente la mayoría de las amenazas y protegen contra amenazas evasivas.

-

Nacionaleshace 3 días

Nacionaleshace 3 díasOtorgan reconocimiento internacional a porteña que escribió letra de la canción “Soy Tica”

-

Deporteshace 7 días

Deporteshace 7 días14 centros Educativos de Santa Cruz participaron en las eliminatorias de Juegos Estudiantiles

-

Sucesoshace 3 días

Sucesoshace 3 díasDetienen a hombre con fusiles de asalto cerca del lugar donde mataron a policía en Herradura

-

Última Horahace 3 días

Última Horahace 3 días54 familias del territorio indígena Ujarrás contarán con viviendas adaptadas a su cultura y clima

-

Deporteshace 7 días

Deporteshace 7 díasMaratón de San José espera más de 5 mil corredores

-

Deporteshace 3 días

Deporteshace 3 díasAtletismo definió a sus primeros clasificados de cara a la final de JDN-Guanacaste 2024

-

Deporteshace 1 día

Deporteshace 1 díaInvierten más de ¢ 5 186 millones en Camino a los Juegos Nacionales Guanacaste 2024

-

Tecnologíahace 2 días

Tecnologíahace 2 díasLexmark impulsa la innovación con impresoras diseñadaspara ofrecer versatilidad, sencillez y sostenibilidad

-

Opiniónhace 2 días

Opiniónhace 2 días¡Dichosa la tierra!

-

Sucesoshace 7 días

Sucesoshace 7 díasOIJ requiere que familiares de personas fallecidas retiren cuerpos de la Morgue Judicial

-

Tecnologíahace 2 días

Tecnologíahace 2 díasCinco fallas en ciberseguridad de emprendedores que amenazan el negocio

-

Opiniónhace 1 día

Opiniónhace 1 díaLa situación actual en Crucitas es alarmante y debe resolverse con prontitud

-

Tecnologíahace 4 días

Tecnologíahace 4 díasLlega Kaspersky Next, la nueva línea de productos emblemáticos para empresas

-

Opiniónhace 2 días

Opiniónhace 2 díasCanción: Soy Tica (versión musical)

-

Tecnologíahace 3 días

Tecnologíahace 3 díasDispositivo audiovisual todo en uno para la supervisión y comunicación remotas

-

Sucesoshace 3 días

Sucesoshace 3 díasFortalecen capacitación para atender denuncias de animales silvestres decomisados o rescatados

-

Nuestra Tierrahace 2 días

Nuestra Tierrahace 2 díasTemporada alta establece un nuevo récord de visitación en Guanacaste Aeropuerto

-

Nacionaleshace 14 horas

Nacionaleshace 14 horasBancos mantienen un saldo en créditos por más de ₡639 mil millones para compra de vehículos

-

Opiniónhace 14 horas

Opiniónhace 14 horasUn estallido de rabia, juventud y hermandad

-

Nuestra Tierrahace 1 día

Nuestra Tierrahace 1 díaTrabajadores municipales reclaman pago de reajuste salarial

-

Educaciónhace 2 días

Educaciónhace 2 díasPresentan recurso de amparo contra la UTN

-

Sucesoshace 1 día

Sucesoshace 1 díaLa Cruz: Policía de Fronteras detiene a presunto traficante de personas

-

Nuestra Tierrahace 1 día

Nuestra Tierrahace 1 díaEstablecen acuerdo para implementar planta de procesamiento sostenible de los residuos mineros

-

Nacionaleshace 10 horas

Nacionaleshace 10 horas194 conductores multados con ¢364 mil por adelantar en curvas o invadir carril separado por línea continua

-

Turismohace 14 horas

Turismohace 14 horasMás de 2 000 oportunidades de negocios esperan a las empresas turísticas